Planen Sie jetzt Ihre Heise Webcasts:

01

- Security

- Authentifizierung / Zugangssysteme

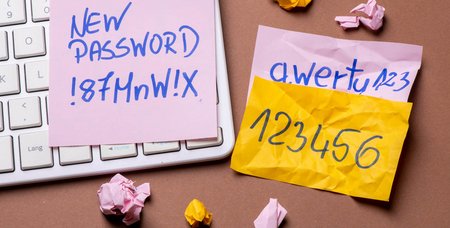

So sorgen Sie für mehr Passwort-Sicherheit im Unternehmen

Passwörter spielen nach wie vor eine wichtige Rolle in Unternehmen. Zu schwache Passwörter bedeuten eine große Gefahr, denn so kann ein Angreifer in das Unternehmensnetz gelangen und sich Zugriff auf sensible Daten verschaffen. In dieser Aufzeichnung erfahren Sie, wie Sie stärkere Passwörter durchsetzen und so für mehr Sicherheit sorgen können.

Mehr02

- IT-Management

- Digitalisierung

Staatliche Förderung für Ihre IT-Sicherheit

Geschenke vom Staat nimmt jeder gern. Auch in der IT-Security ist es möglich, an staatliche Gelder zu gelangen und von bestimmten Förderprogrammen zu profitieren. In diesem Webcast sprechen wir über Details dieser Maßnahmen und mögliche Einsatzszenarien.

Mehr02

- Security

- Bedrohungen / Schwachstellen

Pen-Testing – so finden Sie IT-Schwachstellen!

Wenn es in Ihrer IT-Landschaft Schwachstellen gibt, können Angreifer diese nutzen, um in Ihr Unternehmen einzudringen und Schaden anzurichten und Daten zu stehlen. Im dieser Webcast-Aufzeichnung erfahren Sie, wie Ihnen Pen Testing helfen kann, das zu verhindern.

Mehr02

- Security

- Bedrohungen / Schwachstellen

Sicherheit als System mit XDR, KI und Automation – der neue Standard

Wenn Unternehmen Opfer eines Cyberangriffs werden, müssen sie so schnell wie möglich reagieren. Eine automatisierte Plattform kann hierbei enorme Unterstützung bieten und Schlimmeres verhindern. Wie, das erfahren Sie in dieser Aufzeichnung.

Mehr02

- Security

- Security-Lösungen

Der Impfstoff für Ihre IT-Security – kritische Daten auch im Homeoffice schützen

Glaubt man aktuellen Aussagen, werden Remote-Arbeit und Homeoffice keine vorübergehende Erscheinung bleiben. Doch wie steht es um die Sicherheit? In diesem Webcast sprechen wir darüber, wie Sie auch im Zeitalter von Remote-Arbeitsplätzen die volle Security-Kontrolle behalten.

Mehr02

- Software

- Productivity / Office

Eigene Apps schnell und günstig entwickeln – so geht’s! Mit Live-Vorführung!

Das Entwickeln von Apps muss nicht lange dauern und auch nicht viel kosten. Wir zeigen Ihnen in diesem Webcast, wie Sie schnell eigene Apps erstellen können. Der Clou: Im Webcast demonstrieren wir das anhand einer App, die Sie dann selbst nutzen können.

Mehr02

- IT-Management

- Big Data

Aktuelle Trends bei Big Data und Machine Learning – eine Diskussion mit Experten

Unternehmen stehen heute unter Druck, aus ihren großen Datenmengen plausible Schlussfolgerungen zu ziehen und dadurch neue Geschäftsprozesse einzuleiten. Aber was ist nötig, um möglichst in Echtzeit die vorhandenen Daten zu verstehen? In diesem Webcast sprechen wir über drei aktuelle Trends im „Big Data Business“.

Mehr03

- Security

- Bedrohungen / Schwachstellen

Datenschutz verbessern, Strafen vermeiden

Datenschutz ist ein komplexes Thema. Verstöße können zudem teuer für Unternehmen werden. Wie Sie Ihr Unternehmen besser auf aktuelle Anforderungen vorbereiten und Strafen vermeiden können, erfahren Sie in dieser Webcast-Aufzeichnung.

Mehr03

- IT-Management

- Infrastruktur Management

Leiten statt leiden – so erkennen Sie die echten IT-Probleme Ihrer Anwender

Viele Anwender öffnen keine Help-Desk-Tickets mehr, wenn sie IT-Probleme haben. Zu groß ist ihr Frust und zu gering ihre Hoffnung auf Hilfe. In diesem Webcast sprechen wir darüber, wie der Service Desk Störungen frühzeitig erkennen kann und nicht mehr im Nebel stochert.

Mehr03

- Security

- Bedrohungen / Schwachstellen

Gehackt! Live-Demo, wie ich meine Backup-Infrastruktur nach einem Ransomwareangriff wieder herstelle

Viele Unternehmen mussten schon schmerzvoll lernen: Cyber-Angriffe mit Verschlüsselungstrojanern können großen Schaden anrichten. Wie Sie sich effektiv vor Ransomware und der Zahlung von Lösegeld für Ihre Daten schützen, erfahren Sie in dieser Webcast-Aufzeichnung.

Mehr03

- Software

- Machine Learning / KI

Starthilfe für Machine Learning: Mit Leichtigkeit zum ersten Projekt

Der Trend zum Einsatz von Machine Learning hält an, viele Unternehmen wollen große Datenmengen automatisch auswerten. Doch nicht jede Firma verfügt über die notwendigen Ressourcen. In diesem Webcast erfahren Sie, wie Sie mit geringem Aufwand und ohne eigene Spezialisten erste ML-Projekte erfolgreich umsetzen können.

Mehr03

- Security

- Security Management

Security-Probleme einer wachsenden Firma meistern – Patch-Management aus der Praxis

Kaum ein Unternehmen ist nicht von Cyberattacken bedroht. In diesem Webcast beschäftigen wir uns detailliert mit der Situation von Quandoo und zeigen, wie die Online-Reservierungsplattform für Restaurants ihre Security-Herausforderungen in den Griff bekommen hat.

Mehr03

- Security

- Bedrohungen / Schwachstellen

Jede Sekunde zählt! Wie Profis bei akuten Cyber-Bedrohungen reagieren

Wenn ein Cyber-Angriff stattfindet, kommt es auf eine schnelle und angemessene Reaktion an, um Schäden abzuwenden oder einzudämmen. In dieser Aufzeichnung Uhr erfahren Sie, wie die Security-Experten des Sophos Rapid Response Teams in einem solchen Fall vorgehen.

Mehr03

- Security

- Security Management

IT-Sicherheit gebündelt: Was integrierte Lösungen bringen – mit Demo!

Egal wie gut Einzellösungen auch sein mögen – bei einem Flickenteppich aus separaten Security-Tools werden irgendwann Lücken in Ihrer Cyber-Abwehr entstehen. In diesem Webcast sprechen wir darüber, warum eine ganzheitliche Lösung besser ist und was sie alles können sollte.

Mehr03

- Security

- Security Management

Digitaler Unterricht, Homeoffice, Medizinsektor – neue Ansätze bei der IT-Sicherheit

Die Digitale Transformation bestimmt immer mehr unseren Alltag. Doch überall drohen Cyber-Attacken. In diesem Webcast sprechen wir über neue Ideen und Technologien, mit denen die Sicherheit in besonders gefährdeten Bereichen erhöht werden kann.

Mehr04

- Security

- Security Management

Devise „Zero Trust“: Wie sollte ein sicherer Fernzugriff aufgebaut sein?

Mobiles Arbeiten mit Remote-Zugriff erleichtert Unternehmen und ihren Mitarbeitern viele Dinge, vor allem wenn es sich um privilegierte Zugriffe handelt. Doch genau darauf haben es Cyber-Kriminelle abgesehen. In diesem Webcast erläutern wir, wie Sie Risikofaktoren beim Fernzugriff reduzieren.

Mehr04

- Netze

- LAN / WAN

Merkmale und Vorteile: Was bringt ein SD-WAN der nächsten Generation?

Herkömmliche WANs, die auf konventionellen Routern basieren, sind nicht ideal, um cloud-basierte Anwendungen auf unzähligen Rechnern zu ermöglichen. In diesem Webcast erklären wir, warum Unternehmen mit einem modernen SD-WAN, das den Datenverkehr intelligent leitet, besser fahren.

Mehr04

- Security

- Authentifizierung / Zugangssysteme

User-Accounts effektiv schützen mit MFA und YubiKeys

Unberechtigte Zugriffe über gekaperte Accounts stellen ein enormes Sicherheitsrisiko für Unternehmen dar. Abhilfe schafft Multi-Faktor-Authentifizierung (MFA) mit YubiKey-Sicherheitstoken. Im diesem Webcast zeigen wir (mit Demo), wie Sie damit unterschiedliche Accounts im Unternehmen absichern können.

Mehr04

- IT-Management

- Daten Management

Unternehmenserfolg sichern mit der richtigen Datenplattform!

Daten sind das neue Öl – doch Sie können diesen Schatz in Ihrem Unternehmen nur effektiv nutzen, wenn Sie eine passende, flexible Datenplattform einsetzen. In dieser Aufzeichnung erfahren Sie, worauf Sie dabei achten sollten.

Mehr04

- Security

- Bedrohungen / Schwachstellen

Cloud-Sicherheit ohne Leistungsverlust (mit Demo)

Wer einzelne Workloads in die Cloud ausgelagert hat, stöhnt oft über zu viel Aufwand bei den erforderlichen Security-Lösungen. In diesem Webcast sprechen wir deswegen darüber, wie Sie verschiedene Umgebungen quasi als eine Einheit betrachten und zentral absichern können – mit Demo und Success Stories!

Mehr04

- IT-Management

- Big Data

Tipps aus der Praxis: Wie und womit arbeiten Data-Science-Experten produktiv und effizient?

Für das Auswerten von Datenmengen, die in Firmen täglich neu anfallen, sind 08/15-Systeme nicht mehr zeitgemäß. Neue Ideen und leistungsfähigere Lösungen müssen her, Know-how muss aufgebaut werden. In diesem Webcast erfahren Sie, wie Sie aufwändige Datenanalysen stemmen können.

Mehr04

- IT-Management

- Digitalisierung

Sichere Videokonferenzen im Unternehmen – das sollten Sie wissen!

Viele Unternehmen mussten während der Corona-Pandemie schnell reagieren, um ihren Mitarbeitern ad-hoc Videokonferenzen zu ermöglichen. Wenn es jedoch um eine langfristige und zukunftssichere Videokollaborationsstrategie geht, gilt es bezüglich Sicherheit, Integrierbarkeit, Interoperabilität, Implementierung etc. einiges zu beachten. Worauf Sie achten sollten, erfahren Sie in dieser Aufzeichnung.

Mehr05

- Netze

- Netzwerk-Management

Standardisierung und Automatisierung: Heterogene Netzwerke effizient betreiben

Ihr Netzwerk stabil und kosteneffizient zu betreiben, stellt viele Unternehmen vor eine Herausforderung – vor allem je heterogener die Infrastruktur ist. Oft fehlt es an Möglichkeiten zur Abstraktion und Automatisierung, so dass oft tiefgreifende technische Skills und Ressourcen notwendig sind. In diesem Webcast sprechen wir darüber, wie Sie diese Probleme ohne Outsourcing lösen können.

Mehr05

- IT-Management

- Digitalisierung

Vom Datensumpf zum Datentrumpf: Wie Smart Data Fabrics die IT revolutionieren

In vielen Unternehmen sind Daten heute im Überfluss vorhanden. Doch dieser Schatz ist kaum zugänglich, weil Standorte, Abteilungen oder Tools ihre Daten in jeweils eigenen, unabhängigen Datensilos speichern. In diesem Webcast erfahren Sie, wie sich das mit einer Smart Data Fabric einfach, schnell und kostengünstig ändern lässt, ohne vorhandene Systeme austauschen zu müssen.

Mehr05

- IT-Management

- Cloud Computing

Geheime Tricks zur Kostenoptimierung in der AWS-Cloud

Viele Unternehmen nutzen Amazon Web Services (AWS), um die Ausfallsicherheit zu erhöhen, Skalierbarkeit oder ganz grundsätzlich eine höhere Flexibilität zu gewährleisten. Ebenso spielen im Sinne des Effizienzgedankens die Optimierung der Kosten eine zentrale Rolle. Geringere Kosten können jedoch auch mit diversen Nachteilen einhergehen, wie zum Beispiel Vertragsbedingungen oder geringeren Leistungen. Wir verraten Ihnen in dieser Aufzeichnung, wie Sie das Kosten-Nutzen-Verhältnis optimieren können – ohne Abstriche machen zu müssen!

Mehr05

- Security

- Bedrohungen / Schwachstellen

Ein Hacker erklärt: Jagd auf privilegierte Accounts (On-Prem & Cloud)

Privilegierte Accounts im Unternehmen können von Angreifern gekapert werden, um Rollen und Rechte zu erweitern und letztlich großen Schaden anzurichten. In dieser Aufzeichnung zeigt Ihnen ein Hacker, wie Kriminelle dabei vorgehen und wie Unternehmen sich vor dieser Gefahr schützen können – mit Live-Demo!.

Mehr06

- IT-Management

- Cloud Computing

Deutsche Cloud für den Mittelstand – was ist das und was bringt sie?

Wenn es um die Cloud-Migration geht, scheuen viele Firmen, sich auf einen großen und global tätigen Cloud-Anbieter einzulassen. Sie wünschen sich stattdessen eine Art „deutsche Cloud“, die auf die Bedürfnisse des Mittelstands zugeschnitten ist. In diesem Webcast sprechen wir über die Merkmale einer solchen Alternative.

Mehr06

- IT-Management

- Digitalisierung

Wandel in der Arbeitswelt: Sind IT-Admins bald überflüssig?

Wenn in einem Unternehmen durch den digitalen Wandel grundlegende Veränderungen anstehen, betrifft das alle Mitarbeiter – auch die IT-Administratoren. Sie sollen vom „passiven Verwalter“ zum „aktiven Gestalter“ werden. Doch welche Konsequenzen hat das? Antworten darauf gibt es in diesem Webcast.

Mehr06

- Security

- Bedrohungen / Schwachstellen

So schützen Sie Homeoffice und Zweigstellen vor Cyberangriffen

Kaum ein Thema hat im vergangenen Jahr einen solchen Boom erlebt wie das Arbeiten aus dem Homeoffice. Viele Unternehmensnetze bestehen inzwischen aus der Zentrale und vielen „Ein-Mann-Zweigstellen“. Deren Absicherung stellt eine Herausforderung für die IT-Security dar. Wir zeigen in dieser Aufzeichnung, wie Sie sich vor Angriffen schützen können.

Mehr06

- IT-Management

- Cloud Computing

So geht sichere Cloud-Nutzung – ohne „German Angst“

Viele deutsche Unternehmen zögerten lange vor der Cloud-Nutzung. Der Hauptgrund für die Zurückhaltung: Sicherheitsbedenken. Ob diese immer noch berechtigt sind und wie eine moderne Cloud-Strategie aussehen sollte, erfahren Sie in dieser Aufzeichnung.

Mehr06

- Security

- Security-Lösungen

Die Hafnium-Angriffe auf Microsoft Exchange Server: Was lernen wir daraus?

Im März lief weltweit eine beispiellose Angriffswelle gegen Microsoft Exchange Server, vermutlich verursacht von einer Hackergruppe namens Hafnium aus China. In diesem Webcast sprechen wir über die richtigen Konsequenzen aus diesen Attacken.

Mehr07

- Security

- Security-Lösungen

So schaffen Sie Sicherheit für Ihre Digitalisierungsprojekte

Was haben Datenschutz in der Cloud, Microsoft Azure und der Fährhafen Sassnitz miteinander zu tun? Und wie können Sie Digitalisierungsprojekte in Ihrem Unternehmen absichern? Die Antworten auf diese Fragen bekommen Sie in dieser Webcast-Aufzeichnung.

Mehr07

- Security

- Firewall, VPN & IDS

Nie wieder langsames VPN – wo Benutzererfahrung nicht auf Kosten der Sicherheit geht

Fernzugriffe auf das Unternehmensnetz per VPN leiden häufig unter mangelhafter Performance. Im Webcast am 29.7. um 11:00 Uhr zeigen wir, mit welchen Maßnahmen Sie für leistungsfähige Verbindungen sorgen können – ohne Abstriche bei der Sicherheit machen zu müssen.

Mehr08

- Security

- Bedrohungen / Schwachstellen

Hyperautomation und Homeoffice – geht das? Aber sicher!

Seit Millionen Menschen im Homeoffice arbeiten, sind IT-Systeme komplexer und dynamischer geworden. Unternehmen sind oft in der Defensive und kämpfen darum, Schwachstellen zu beheben. In diesem Webcast erfahren Sie, wie Sie alle verstreuten Endgeräte finden sowie automatisiert verwalten und schützen können.

Mehr08

- Security

- Bedrohungen / Schwachstellen

Unbefugter Firmenzugriff mit fatalen Folgen – Praxisbeispiel und Lösungsansatz

Seit Beginn der Corona-Pandemie ist die Anzahl von Brute-Force-Attacken auf Endgeräte mit einer Windows-Authentifizierung extrem angestiegen. In diesem Webcast erfahren Sie anhand eines konkreten Beispiels, was in solchen Fällen schiefläuft und wie Unternehmen bei Authentifizierungen gegensteuern können.

Mehr09

- Security

- Authentifizierung / Zugangssysteme

Sicherheit erhöhen, Aufwand reduzieren mit zentralisierter MFA

Multi-Faktor-Authentifizierung (MFA) gilt als besonders sicher, viele Unternehmen setzen sie bereits in einzelnen Bereichen ein. Doch Insellösungen erhöhen die Komplexität und schaffen Sicherheitslücken. In diesem Webcast können Sie sich von den Vorteilen einer zentralisierten Lösung überzeugen.

Mehr09

- Security

- Bedrohungen / Schwachstellen

So erhöhen Sie die Aufmerksamkeit für die IT-Sicherheit im Unternehmen

Cybersecurity ist unbestritten eines der Top-Themen innerhalb der IT. Dennoch ist es manchmal schwierig, Entscheider von notwendigen Investitionen zu überzeugen. Wir geben Ihnen im Webcast am 14.9. Argumente an die Hand, die Sie dabei unterstützen, und zeigen drei Bereiche auf, auf die Sie Ihre Strategie konzentrieren sollten.

Mehr09

- Security

- Bedrohungen / Schwachstellen

Security Operations – Ihr Trumpf gegen Cyberattacken

Cyberangriffe werden immer raffinierter und verursachen großen finanziellen Schaden. Ein Security Operations Center (SOC) hilft Unternehmen jeder Größe, mögliche Bedrohungen rechtzeitig zu erkennen, zu analysieren und einzudämmen. In dieser Aufzeichnung geben wir Ihnen Tipps, worauf Sie beim Aufbau und Betrieb eines effizienten SOC achten sollten.

Mehr09

- Security

- Bedrohungen / Schwachstellen

Sechs Dinge, die Sie zum Schutz vor Ransomware-Angriffen wissen sollten

Aktuell ist kein Nachlassen von Ransomware-Bedrohungen in Sicht. Die digitale Transformation, die Zunahme von Cloud-Lösungen und die Remote-Arbeit schaffen neue Angriffsflächen. In diesem Webcast erfahren Sie, wie Sie Ransomware dennoch aufhalten können.

Mehr09

- Security

- Bedrohungen / Schwachstellen

Remote Work und Collaboration: Neue Chance für Unternehmen und Cyberkriminelle?

Viele Mitarbeiter arbeiten pandemiebedingt von zu Hause oder mobil. Das bietet viele Vorteile, birgt aber auch Risiken, mit denen Unternehmen sich auseinandersetzen müssen. Im dieser Webcast-Aufzeichnung stellen wir Ihnen dazu Ergebnisse einer aktuellen Studie vor und zeigen auf, wie Sie sich vor Bedrohungen schützen können.

Mehr09

- Software

- Workflow / Collaboration

Digitale Lösungen für Ihr Büro – DeskSharing, Raum- und Ressourcenmanagement sowie Konferenzservices

Microsoft Exchange und Microsoft Outlook sind ein fester Bestandteil in vielen Büros. Doch bei speziellen Themen kommen sie an ihre Grenzen. In dieser Aufzeichnung erfahren Sie, wie Sie auch zum Beispiel Raumauslastung, Veranstaltungsmanagement oder Ressourcenverwaltung damit optimieren können.

Mehr10

- IT-Management

- Infrastruktur Management

Hybrid Work und Lifecycle Services: Was sollten Unternehmen ihren Mitarbeitern bieten?

Agiles, mobiles Arbeiten und Desk-Sharing werden als Arbeitsplatzkonzepte immer beliebter. Doch welche Anforderungen für die IT-Infrastruktur müssen Arbeitgeber dafür erfüllen? Darüber informiert dieser Webcast.

Mehr10

- Security

- Security-Lösungen

Zwischen Haien und Krokodilen – mit Endpoint Management Cyberattacken abwehren!

Schwachstellen in IT-Systemen locken Hacker an wie Blut einen Hai. Um sich vor Angriffen zu schützen, sollten Sie Ihre Endpoints managen und dort vorhandene Sicherheitslücken schließen. Wie Sie dabei vorgehen sollten und wie Sie vorhandene Systeme härten können, erfahren Sie in dieser Aufzeichnung.

Mehr10

- IT-Management

- Big Data

Immer für eine Überraschung gut: Warum selbstoptimierende Analysewerkzeuge für bessere Entscheidungen sorgen

Werkzeuge zur Auswertung von Unternehmensdaten gibt es reichlich. Doch viele Ergebnisse sind oft prädiktiv, also im Voraus „erwartbar“, weil sie mit historischen Daten arbeiten. Analyse-Tools, die selbstoptimierende Machine-Learning-Algorithmen nutzen, kommen dagegen zu völlig neuen und überraschenden Erkenntnissen. In diesem Webcast erfahren Sie, wie dieser Adaptive-Analytics-Ansatz im Detail funktioniert und wofür er sich besonders gut eignet.

Mehr10

- Security

- Security Management

Dark Web Tour – Einblick in die Kehrseite des Internets

Das Dark Web ist der Ort, an dem sich Cyberkriminelle untereinander austauschen. Im dieser Aufzeichnung sehen Sie, wie es funktioniert und wie Security-Experten mit den dort verfügbaren Informationen die Sicherheit Ihres Unternehmens verbessern können.

Mehr10

- IT-Management

- Digitalisierung

Transparenz, Sicherheit und Compliance in der Cloud

Immer mehr Workloads verlagern sich in die Cloud. Das schafft Herausforderungen im Hinblick auf die technische Komplexität, das Einhalten von Compliance-Richtlinien und die Aufrechterhaltung eines Sicherheitslevels. Wie Sie diese Punkte lösen können, erfahren Sie im Live Webcast am 21. Oktober um 11:00 Uhr.

Mehr10

- Security

- Security-Lösungen

VPN ist tot, lang lebe Zero Trust! (Update: Jetzt mit Fragen & Antworten!)

Ein Virtual Private Network (VPN) wird genutzt, um Netzwerke und Daten vor unberechtigtem Zugriff zu schützen. Doch in letzter Zeit häufen sich die Negativmeldungen über VPN. In diesem Webcast erfahren Sie, warum Sie die VPN-Technologie hinterfragen sollten und warum stattdessen „Zero Trust“ das bessere Konzept für Remote-Zugriffe ist.

Mehr11

- Security

- Security-Lösungen

Security Awareness – unverhandelbar für eine sichere Zukunft: Wie IT-Sicherheit in die Köpfe der Mitarbeiter hineinkommt

Wie kommt IT-Sicherheit in die Köpfe der Mitarbeiter hinein? Alles ist heutzutage digital vernetzt, alles ist angreifbar. Eine gute Security-Strategie ist überlebenswichtig. In diesem Webcast erfahren Sie, warum Technik allein keine Sicherheit garantiert und wie Sie das Sicherheitsbewusstsein Ihrer Mitarbeiter erhöhen können.

Mehr11

- IT-Management

- Daten Management

Sensible Daten sicher austauschen – wichtig und kinderleicht

Viel zu oft versenden Mitarbeiter sensible Daten ungeschützt per E-Mail oder nutzen unsichere File-Sharing-Lösungen. Doch dabei schwingt ein gewisses Risiko mit. In diesem Webcast erfahren Sie, wie Unternehmen einfach und komfortabel ihre wichtigen Daten sicher austauschen können.

Mehr11

- Security

- Security-Lösungen

Was Sie jetzt über den Schutz vor Ransomware wissen müssen

Wussten Sie, dass kleine und mittelständische Unternehmen (KMU) mittlerweile das Ziel Nummer 1 bei Ransomware-Angriffen sind? In diesem Webcast sprechen wir über Gründe sowie Konsequenzen dafür und zeigen die richtige Verteidigungsstrategie gegen Ransomware auf.

Mehr11

- Security

- Security-Lösungen

Hello. Passwordless Authentifizierung mit Microsoft und FIDO

FIDO2-Technologien sollen Unternehmen dabei helfen, passwortlos zu werden. Was das genau bedeutet und wie Ihr Unternehmen davon profitieren kann, erfahren Sie in dieser Aufzeichnung.

Mehr11

- IT-Management

- Cloud Computing

So reduzieren Sie die Kosten für Cloud-Technologien

Je mehr Cloud-Technologien in Firmen genutzt werden, desto mehr steigt der Kostendruck und desto mehr wirkt sich das auf die Bilanzen der Unternehmen aus. In diesem Webcast stellen wir Ihnen verschiedene Möglichkeiten vor, die Cloud-Ausgaben zu reduzieren.

Mehr11

- Security

- Security-Lösungen

Effektiver Schutz vor Angriffen von außen und von innen

Der Schutz des Unternehmens vor Cyber-Angriffen hat höchste Priorität. Doch wie lassen sich Attacken vor dem Hintergrund knapper Ressourcen zuverlässig verhindern? Im diesem Webcastgehen wir der Frage nach, ob Managed Detection und Response Services das leisten können.

Mehr11

- Security

- Datenschutz / Compliance / Richtlinien

Schrems-II-Urteil: Auswirkungen und Umsetzung in der Praxis (Update: Jetzt mit Fragen & Antworten!)

Das Schrems-II-Urteil des EuGH gilt als Zäsur im Datenschutzrecht. Demnach ist das Übertragen personenbezogener Daten in Länder außerhalb Europas im Zweifelsfall rechtswidrig. In diesem Webcast erfahren Sie, wie sich das auf die IT-Sicherheit und Ihre Unternehmensdaten auswirken kann und wie Sie damit umgehen sollten.

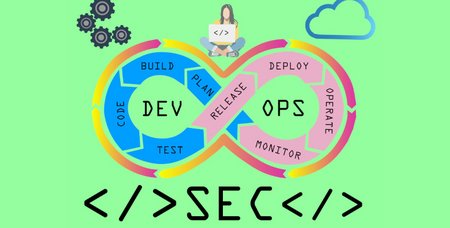

Mehr12

- Security

- Security-Lösungen

Wie bekomme ich das «Sec» in mein DevOps?

Wie kann man das Thema Security in DevOps-Prozesse integrieren? Im dieser Aufzeichnung erfahren Sie, wie sich das mit zentralen Security Gateways und verteilten Microgateways erreichen lässt.

Mehr12

- IT-Management

- Enterprise Resource Planning (ERP)

Cloud-basierte Industry-ERP-Lösungen für smarte Hersteller

Stellen Sie sich manchmal die Frage, warum Ihr ERP-System nicht ebenso smart ist wie Ihre Produkte? Und warum Sie manchmal nicht die Wünsche Ihrer Kunden erfüllen können? In diesem Webcast erfahren sie, welche Features eine moderne Lösung für Ihre Ressourcenplanung und -steuerung („ERP+“) besitzen sollte.

Mehr12

- Security

- Security-Lösungen

Wird Verschlüsselung durch den Einsatz von Quantencomputern wertlos?

Quantencomputing verwendet Quantenbits oder Qubits, um die Leistungsgrenzen heute üblicher Computer zu durchbrechen. Wie wirkt sich das auf aktuelle Verschlüsselungsverfahren aus? In diese Aufzeichnung erfahren Sie, wie Sie sich schon jetzt auf diese neue Technologie vorbereiten sollten.

Mehr12

- Hardware

- Remote Work

Sicher und flexibel remote arbeiten mit MS Azure Virtual Desktop und Citrix

Wenn Mitarbeiter arbeiten von außerhalb des Unternehmens arbeiten, dürfen Aspekte wie Sicherheit oder Performance nicht zu Kurz kommen. Wir zeigen Ihnen in dieser Webcast-Aufzeichnung wie Sie mit Microsoft Azure Virtual Desktop in Kombination mit Citrix eine attraktive und leistungsfähige Lösung aufsetzen können.

Mehr01

- IT-Management

- Cloud Computing

Agile Infrastruktur in der Cloud erfordert besondere Sicherheit

Die Nutzung der Cloud hat viele Vorteile, stellt Unternehmen in punkto Sicherheit aber vor neue Herausforderungen. In dieser Aufzeichnung erfahren Sie, wie Sie Ihre Umgebung in der Cloud durch den gesamten Entwicklungsprozess absichern können.

Mehr02

- Security

- Datenschutz / Compliance / Richtlinien

Das Schrems-II-Urteil und dessen Folgen – die richtige Umsetzung der neuen Standardvertragsklauseln (Update: Jetzt mit Fragen & Antworten!)

Das Schrems-II-Urteil des EuGH im Juli 2020 hat im Datenschutzrecht viel Staub aufgewirbelt. Der Bedarf an entsprechenden Informationen ist groß. Im zweiten Teil unserer Webcast-Serie geht es um die Frage, wie neue Standardvertragsklauseln (SCC) auszusehen haben.

Mehr02

- Security

- Authentifizierung / Zugangssysteme

Keine Chance für Angreifer: Privilegierte Zugänge absichern

Cyber-Angriffe erfolgen häufig über gestohlene Kontoinformationen. Erlangt ein Hacker privilegierten Zugang, stehen ihm Tür und Tor offen und er kann massiven Schaden anrichten. Informieren Sie sich in dieser Webcast-Aufzeichnung, wie Sie dieses Problem in den Griff bekommen und ihr Unternehmen wirksam absichern können.

Mehr02

- Software

- Workflow / Collaboration

Sicher streamen – eigene Event-Plattform als Enterprise-Lösung

Ihr Unternehmen hat professionelle und abgesicherte Software-Lösungen für so gut wie alle Bereiche, weil Prozesse und Abläufe dadurch smarter, effizienter und sicherer sind. Bei digitalen Veranstaltungen wird aber von einem Tool zum nächsten gewechselt? Im dieser Aufzeichnung erfahren Sie, welche Features eine sichere Enterprise-Event-Plattform besitzen sollte und wie sie sich sinnvoll aufbauen lässt.

Mehr02

- Software

- Entwicklungssysteme und Tools

Mit der Schlange in die Produktion: Python für (I)IoT-Anwendungen

Python gilt als eine der beliebtesten Programmiersprachen von Entwicklern. Doch beim Datenbankzugriff und bei der Performance weist Python einige Nachteile auf. Abhilfe versprechen Lösungen, die Python näher an das eigentliche Herz von Anwendungen – die Daten – rücken. Welche Vorteile sich dadurch ergeben und was sich hinter „Embedded Python“ konkret verbirgt, erfahren Sie in diesem Webcast.

Mehr02

- Security

- Security-Lösungen

Sicherheitskatastrophen 2021 – und was wir daraus (nicht) gelernt haben

Auch im Jahr 2021 hat es in der IT-Welt viel zu viele Meldungen über neue Sicherheitslücken und Cyber-Angriffe gegeben. Was sind die Lehren daraus? In diesem Webcast zeigen wir Ihnen, was Sie tun können, um Cyber-Bedrohungen immer einen Schritt voraus zu sein.

Mehr02

- Security

- Datenschutz / Compliance / Richtlinien

Das Schrems-II-Urteil und dessen Folgen: Wie erreiche ich Konformität bei den Hyperscalern? (Update: Jetzt mit Fragen & Antworten!)

Auch für Unternehmen, die einen Hyperscaler nutzen, gilt die Pflicht zur Einhaltung von „Schrems II“. Im dritten Teil unserer Webcast-Serie erfahren Sie, welche Maßnahmen konkret erforderlich sind und wie Sie diese bei den Hyperscalern umsetzen können.

Mehr03

- IT-Management

- Digitalisierung

Digitale Bildung – wie sieht die Schule von morgen aus?

Die Corona-Pandemie hat gezeigt, dass das deutsche Bildungswesen im Fach Digitalisierung Nachhilfe benötigt. Obwohl der Bund im Rahmen des "DigitalPakt Schule" Mittel für den Ausbau der technischen Infrastruktur der Schulen bereitgestellt hat, liegt noch immer einiges im Argen. Wir diskutieren in dieser Aufzeichnung mit namhaften Experten, woran das liegt und wie sich das ändern lässt.

Mehr03

- Security

- Authentifizierung / Zugangssysteme

Sicheres und kundenorientiertes Identitäts- und Zugriffsmanagement

Eine Login-Box muss das richtige Gleichgewicht zwischen Benutzerfreundlichkeit, Datenschutz und Sicherheit haben. Doch wie sieht modernes Zugriffsmanagement aus? In diesem Webcast erfahren Sie, wie Sie Identitätsdaten mit einer sicherheitsorientierten Lösung absichern und damit das Vertrauen Ihrer Kunden gewinnen.

Mehr03

- IT-Management

- Daten Management

Schrems II und die Folgen – Experten beantworten Fragen zu Vorgaben und technischer Umsetzung

Das Schrems-II-Urteil des EuGH zum Datenschutzrecht im Juli 2020 hat hohe Wellen geschlagen und für viele Unklarheiten gesorgt. Firmen, die personenbezogene Daten übermitteln, sind verunsichert. Wie wichtig dieses Thema ist, haben die vielen Fragen bei den bisherigen Webcasts gezeigt. Im vierten Teil unserer Webcast-Serie teilen wir die spannendsten Fragen & Antworten rund um Schrems II mit Ihnen und nehmen uns Zeit, um Ihre Fragen live von unseren Experten zu beantworten.

Mehr03

- Security

- Security-Lösungen

Identitäten und Zugriffsrechte unkompliziert verwalten – so geht’s!

Der Absicherung von Client-Systemen kommt heute eine besondere Bedeutung zu. Immer öfter befinden sich Geräte außerhalb des Firmen-Perimeters, daher muss direkt auf dem Gerät die Identität des Users überprüft werden und ob er zum Zugriff auf Unternehmensressourcen berechtigt ist. In dieser Aufzeichnung stellen wir Ihnen eine kombinierte Lösung vor, die die Sicherheitsfunktionen von Azure AD mit den Funktionen eines klassischen IAM Systems verbindet.

Mehr03

- Security

- Security-Lösungen

Best Practice und Erfahrungsaustausch: Wie der Weg hin zu einer plattformbasierten Endpoint-Security-Lösung erfolgreich bestritten wurde

Verhaltensbasierte Lösungen zur Absicherung von Endpunkten sind für Unternehmen heute wichtiger denn je. In diesem Webcast berichten ein Anwender, ein Dienstleister und ein Anbieter über ihre Zusammenarbeit und bieten exklusive Insights über die Planung und Umsetzung der Sicherheitslösung.

Mehr03

- Security

- Security-Lösungen

Business E-Mail Compromise – Die schleichende Gefahr

Über das Kapern geschäftlicher E-Mail-Konten können Angreifer Unternehmen großen Schaden zufügen. Wir zeigen Ihnen in dieser Aufzeichnung, wie Sie sich davor schützen können.

Mehr03

- Security

- Security-Lösungen

SalesForce fordert MFA – warum „Abwarten“ keine Option ist, „FIDO“ aber schon

Cloud Service Provider setzen zunehmend auf den verpflichtenden Einsatz von Multi-Faktor-Authentifizierung (MFA). Passwörter allein haben also ausgedient. Doch wie sieht der Weg aus der Passwort-Hölle aus? Der Vortrag in diesem Webcast beleuchtet einige Aspekte dazu am Beispiel von SalesForce.com (SFDC) näher.

Mehr03

- IT-Management

- Infrastruktur Management

Workflow Automation - wiederkehrende Prozesse sicher und einfach automatisieren

Hand auf’s Herz: Nervt es Sie auch, sich ständig wiederholende Aufgaben immer wieder manuell erledigen zu müssen? Mit Automatisierung können Sie nicht nur Zeit sparen, sondern Effektivität hinzugewinnen und mögliche Fehler vermeiden. Informieren Sie sich in dieser Aufzeichnung, wie Sie geeignete Prozesse identifizieren und automatisieren können.

Mehr04

- IT-Management

- Infrastruktur Management

Wettbewerbsfähiger IT-Betrieb und CO2-Reduzierung – wie passt das zusammen?

Mehr Datenverkehr, mehr Public-Cloud-Nutzung, mehr rechenintensive Anwendungen – damit alles läuft, wird immer mehr Energie benötigt. Auf Kosten des Klimas? In diesem Webcast geht es um die Frage, wie sowohl ein wettbewerbsfähiger als auch ein nachhaltiger IT-Betrieb möglich ist.

Mehr04

- Security

- Security-Lösungen

Hackerangriffe abwehren: Schneller Schutz vor Schwachstellen (wie Log4J) mit Terraform und WAF (inkl. Live-Demo)

Die „Log4Shell“ genannte Schwachstelle im Java-Tool Log4J hat vielen Unternehmen gezeigt, wie wichtig eine moderne Web Application Firewall (WAF) ist. Im dieser Aufzeichnung erfahren Sie, wie Sie den Einsatz einer modernen WAF automatisiert in Minuten realisieren können.

Mehr04

- Security

- Security-Lösungen

Zukunftssichere IT-Security – reicht XDR oder brauche ich ein Managed SOC?

Was müssen Unternehmen tun, um die eigene IT-Security zukunftssicher aufzustellen? In diesem Webcast geht es um die Frage, ob es nicht besser wäre, die IT-Security auszulagern, wenn Sie intern nicht ausreichend Tools und Personal haben, um sich proaktiv und rund um die Uhr vor neuen Bedrohungen zu schützen.

Mehr04

- Security

- Security-Lösungen

Herr der Sicherheitslage bleiben mit einem zentralen Dashboard

Die Sicherheit Ihres Unternehmens hängt von vielen Faktoren ab, die Sie jederzeit im Blick haben sollten. Wir stellen Ihnen in dieser Webcast-Aufzeichnung einen cloud-basierten Ansatz vor, mit dessen Hilfe Sie Bedrohungen für Ihr Unternehmen rechtzeitig erkennen und entschärfen können.

Mehr04

- Software

- Machine Learning / KI

KI-Einsatz im Kundenservice – Tipps für Ihren Einstieg (mit Live-Demo eines Voicebots)

Mitarbeiter erbringen im Dialog mit Kunden Tag für Tag Höchstleistungen, können aber oft keine anderen Aufgaben mehr übernehmen. An dieser Stelle kann Künstliche Intelligenz helfen. In diesem Webcast erfahren Sie, wie Bots Ihre Services unterstützen und eine natürliche Kommunikation mit Kunden ermöglichen – sowohl geschrieben als auch gesprochen.

Mehr05

- Security

- Security-Lösungen

Wie Sie Sicherheitsrisiken Ihrer Webanwendungen und APIs entschärfen

Lange Zeit hatte eine Web Application Firewall (WAF) genügt, um Webanwendungen zu sichern. Doch mittlerweile sind auch APIs das Ziel von Attacken geworden. In diesem Webcast erfahren Sie, was Sie tun können, um Websites, mobile Apps und APIs zu schützen und ihre Verfügbarkeit zu garantieren.

Mehr05

- IT-Management

- Infrastruktur Management

Schluss mit Datensilos – bessere Business-Entscheidungen dank echtem 360°-Blick auf Ihr Unternehmen!

Um Business-Entscheidungen treffen zu können, benötigen Sie zuverlässige Daten. Doch diese liegen meist in unterschiedlichen Systemen und lassen sich nur schwer zusammenführen. Wir zeigen Ihnen in dieser Aufzeichnung, wie Sie eine echte 360°-Sicht auf Ihr Unternehmen bekommen können.

Mehr05

- Security

- Security-Lösungen

Warum Verschlüsselung die beste Strategie für Datensicherheit ist

Security ist der entscheidende Faktor im Informationszeitalter, Verschlüsselung und Datenkontrolle elementare Bestandteile davon. In Zeiten wandelnder Sicherheitslagen müssen wir schützen, was uns ausmacht. Aber kann eine Verschlüsselung als Allheilmittel für IT-Sicherheit dienen? Das erfahren Sie in diesem Webcast.

Mehr05

- Security

- Security-Lösungen

Social-Engineering-Angriffe: So schützen Sie sich! (inkl. Demo von Spear-Phishing)

Cyberangriffe starten fast ausschließlich bei einzelnen Mitarbeitern – ein einziger Klick auf eine schadhafte E-Mail kann bereits ausreichen, um ganze Organisationen lahmzulegen. Erfahren Sie in diesem Webcast, welche Angriffsmethoden zum Einsatz kommen und wie Sie Ihre Angestellten für Phishing & Social Engineering nachhaltig sensibilisieren – inkl. Demo von Spear-Phishing.

Mehr05

- IT-Management

- Infrastruktur Management

Mehr Flexibilität durch Infrastructure as Code

Wie können Sie eine funktionierende IT-Umgebung in kürzester Zeit aufbauen? Mit Infrastructure as Code in Azure lässt sich das einfach bewerkstelligen. Anhand von Praxisbeispielen erfahren Sie in dieser Webcast-Aufzeichnung, wie das funktioniert und wie Ihr Unternehmen davon profitieren kann.

Mehr05

- IT-Management

- Infrastruktur Management

Moderne Softwareentwicklung: Sicher durch das Open-Source-Universum

Open-Source-Bibliotheken sind in der modernen Softwareentwicklung nicht mehr wegzudenken. Doch auch hier können Sicherheitslücken wie „Log4Shell“ oder „Spring4Shell“ auftauchen und Schäden anrichten. In diesem Webcast geht es daher um die Fragen, was die aktuellen Herausforderungen in der Softwareentwicklung mit Open-Source-Bibliotheken sind und wie Ansätze für die moderne Softwareentwicklung in der Zukunft aussehen können.

Mehr06

- IT-Management

- Rechenzentren

Energiebilanz von Rechenzentren: Besser als Sie denken!

Rechenzentren gelten als Energiefresser. Was übersehen wird: Cloud-Rechenzentren sind effizient und können dazu beitragen, den CO2-Ausstoß eines Unternehmens an anderer Stelle zu reduzieren. Wie das geht, welche Faktoren den Energieverbrauch beeinflussen und wie die Energiebilanz tatsächlich aussieht, erfahren Sie in dieser Webcast-Aufzeichnung.

Mehr06

- Security

- Security-Lösungen

Zugriff auf Applikationen dank Zero Trust einfach steuern

Mit herkömmlichen Sicherheitskonzepten kommt man heutzutage nicht mehr weit. Wegen der Nutzung von Cloud-Lösungen und Remote Working muss vieles neu durchdacht werden. Immer häufiger fällt dann der Begriff Zero Trust („Null Vertrauen“). In diesem Webcast sprechen wir über diesen umfassenden Ansatz zur Zugriffssicherung.

Mehr06

- IT-Management

- Infrastruktur Management

Souveräne europäische Cloud: Wie Gaia-X unbemerkt auch Ihr Leben digitalisiert

Gaia-X ist ein Eckpfeiler für eine europäische Cloud-Strategie. Mehr als 500 Firmen arbeiten an der Entwicklung einer vernetzten Dateninfrastruktur als Antwort auf die US-amerikanischen Hyperscaler. In diesem Webcast erfahren Sie, wie Ihr Unternehmen mithilfe von Gaia-X eine datensouveräne und DSGVO-konforme Cloud nutzen kann.

Mehr06

- Security

- Security-Lösungen

Wie man Datensouveränität durch Verschlüsselung in Hyperscalern technisch umsetzt

Verschlüsselung schützt Daten vor unberechtigten Zugriffen. Sie kann jedoch auch dabei helfen, unabhängig von einer bestimmten Cloud-Plattform zu werden. Wie das in der Praxis funktioniert, und welche Vorteile Ihnen das bringt, zeigen wir Ihnen in disem Webcast anhand einer ausführlichen Demo.

Mehr06

- IT-Management

- Infrastruktur Management

Modern Deployment – mehr Nachhaltigkeit in der IT

Nachhaltigkeit erhält in allen Lebensbereichen eine wichtigere Rolle. Auch in der IT-Welt kann einiges mit Rücksicht auf Ressourcen und Rohstoffe getan werden – zum Beispiel beim Deployment. In diesem Webcast erfahren Sie, wie sich eine moderne Hardware- und Software-Installation von einer althergebrachten unterscheidet.

Mehr07

- Software

- Enterprise-Software

Früher Admin, heute Impulsgeber und Stratege – die neue Rolle des CIO

Die Transformation und Modernisierung eines Unternehmens verlangt von CIOs viel ab. Das Tagesgeschäft muss weiterlaufen, gleichzeitig wird aber auch eine enge Zusammenarbeit mit anderen Führungskräften immer wichtiger. In diesem Webcast erfahren Sie, wie künftig eine effiziente Partnerschaft zwischen CIO und CFO aussehen sollte.

Mehr07

- IT-Management

- Digitalisierung

File Sharing im Job ohne Sicherheitsrisiko

Wie tauschen Sie mit Kunden oder Partnern wichtige Daten aus? Wir zeigen Ihnen in dieser Aufzeichnung, wie Sie mit virtuellen Datenräumen einfach, schnell und sicher auch sensible Informationen teilen – mit Live-Demo!

Mehr07

- Security

- Security-Lösungen

So wird das Kundenerlebnis mit CIAM reibungslos und sicher

Viele Unternehmen müssen im Kundenkontakt den Spagat schaffen zwischen Sicherheit, Datenschutz und Komfort – und dabei möglichst keine Kompromisse eingehen. In dieser Aufzeichnung erfahren Sie, worauf Sie achten sollten, wenn Kunden auf Ihrer Webseite ein einen User-Account anlegen.

Mehr07

- Security

- Security-Lösungen

Gemeinsam mit anderen die eigene Sicherheit verbessern

Cybersicherheit ist ein komplexes Thema. Um den Schutz des eigenen Unternehmens zu verbessern, braucht es nicht nur Technik, sondern auch Know-how. Wir zeigen in dieser Aufzeichnung, wie Sie mit Hilfe von Community-Wissen die Sicherheit Ihres Unternehmens verbessern können.

Mehr07

- IT-Management

- Rechenzentren

Wie Sie Ihr Rechenzentrum mit KI optimieren können

Erfahren Sie in dieser Aufzeichnung, wie Sie Ihr RZ mit KI-Hilfe krisensicherer, kalkulierbarer und klimafreundlicher machen! Extra: Nach der Registrierung bekommen Sie die Ausgabe der iX Kompakt "Modernes Rechenzentrum" kostenlos als PDF zum Download!

Mehr07

- Security

- Bedrohungen / Schwachstellen

Microsoft schafft das Passwort ab – wie PKI-Zertifikate und FIDO dabei helfen

Passwörter stellen eine Schwachstelle für die Sicherheitsarchitektur dar. Informieren Sie sich in dieser Aufzeichnung, welche Alternativen es dazu gibt und welche Rolle PKI-Zertifikate und FIDO dabei spielen.

Mehr07

- Security

- Bedrohungen / Schwachstellen

Ransomware-Abwehr: Warum jede Sekunde zählt!

Bei Ransomware-Angriffen auf ein Unternehmen kommt es auf eine möglichst schnelle Reaktion an, um Schaden zu begrenzen oder zu verhindern. Im dieser Aufzeichnung zeigen wir Ihnen, was in den ersten 60 Sekunden einer Attacke geschieht und wie Sie Ransomware in weniger als einer Sekunde stoppen können.

Mehr08

- IT-Management

- Daten Management

Daten sicher austauschen und gemeinsam nutzen – verschlüsselt als E-Mail oder im Datenraum

Je stärker sich Unternehmen digitalisieren und je größer die Datenmengen werden, desto wichtiger wird es, Daten sicher zur Verfügung zu stellen und den Datenschutz zu beachten. In diesem Webcast zeigen wir in einer Live-Demo, was eine zeitgemäße File-Sharing-Lösung kann und welche Vorteile sie beim Datenaustausch bietet.

Mehr08

- Security

- Security Management

Herausforderung Cyberversicherung – wie optimiere ich meine Security dafür?

Mit einer Versicherung können Sie Ihr Unternehmen gegen mögliche Schäden im Falle eines Cyberangriffs absichern. Um gute Vertragskonditionen zu bekommen, sollten Sie Ihre Security entsprechend optimieren. In diesem Webcast erfahren Sie, wie Sie eine leistungsstarke Cyberabwehr implementieren, um so bessere Versicherungsbedingungen zu erhalten.

Mehr09

- Security

- Bedrohungen / Schwachstellen

Angriff über USB – Wie Sie die Kontrolle über Ihr System behalten

Auch USB-Ports können als Einfallstore für Hackerangriffe, Datendiebstahl und Malware-Infektionen dienen. In dieser Webcast-Aufzeichnung zeigen wir, welche Gefahren die Schnittstelle für Ihre Systeme birgt – und warum Sperren oder Überwachung für USB-Ports notwendig sein kann.

Mehr09

- Security

- Bedrohungen / Schwachstellen

DDoS Angriffe in 3 Sekunden abwehren

Viele Unternehmen sind noch immer nicht hinreichend auf die Gefahren einer DDoS-Attacke vorbereitet. Im Live-Webcast am 6.9. um 11 Uhr zeigen wir Ihnen, wie man DDoS-Attacken binnen kürzester Zeit blockiert, ohne die Benutzererfahrung zu beeinträchtigen.

Mehr09

- Security

- Security-Lösungen

Umfassender Applikationsschutz als Service (inkl. Live-Demo)

Der Schutz von Webapplikationen und APIs erfolgt oft noch durch eigene Teams und Tools, die tiefes fachliches Know-how zur Konfiguration und einen hohen zeitlichen Aufwand erfordern. Eine Alternative dazu sind cloud-basierte Services mit zusätzlichen Schutzmechanismen. In diesem Webcast erfahren Sie, wie Sie damit die Übersicht behalten und welche Vorteile dieser Ansatz bringt – inklusive einer Demo!

Mehr09

- Security

- Security Management

Cyberversicherung und Cybersecurity – wann lohnt sich was und warum?

Bei der Cyberversicherung dreht sich viel um die richtige Balance zwischen Risiken und Kosten. In diesem Webcast zeigen wir Ihnen, wann und warum eine Versicherung gegen IT-Gefahren erforderlich ist und wie Sie Ihr eigenes Risiko für Cyberangriffe minimieren können.

Mehr09

- Security

- Authentifizierung / Zugangssysteme

Multi-Faktor-Authentifizierung für mobile Arbeitsplätze und hybride Einsatzszenarien

Mobiles Arbeiten gehört mittlerweile zu einem modernen Unternehmen. Der Einsatz einer soliden Multi-Faktor-Authentifizierung gewährleistet, dass Mitarbeiter flexibel auch remote arbeiten können, ohne dass Unternehmen unnötige Risiken eingehen. Wie dies einfach und dennoch sicher umsetzbar ist, erläutert dieser Webcast.

Mehr09

- Security

- Security Management

Autonomes Security Operations Center – modern, agil und wirkungsvoll

Viele Unternehmen können wegen Zeit- und Personalmangel die großen Datenmengen im Cybersecurity-Umfeld nicht mehr auswerten – etliche Sicherheitsalarme bleiben deshalb ohne Konsequenz. Abhilfe schaffen kann hier ein autonomes Security Operations Center mit automatisierten Funktionen, wie dieser Webcast zeigt.

Mehr09

- IT-Management

- Infrastruktur Management

Ist Kubernetes die Zukunft der Infrastruktur? – Ja, aber mit Sicherheit.

Wenn in Ihrem Unternehmen Container-Technik zum Einsatz kommt, dann ist die Wahrscheinlichkeit hoch, dass auch Kubernetes ein Thema für Sie ist. Informieren Sie sich in dieser Aufzeichnung, wie Sie damit verbundene Herausforderungen u.a. im Hinblick auf die Security lösen können.

Mehr09

- IT-Management

- Daten Management

Sicheres File Sharing: E-Mail-Verschlüsselung und virtuelle Datenräume gekonnt nutzen

Zu häufig versenden Angestellte wegen Bequemlichkeit oder fehlenden praktischen Lösungen Daten unverschlüsselt per E-Mail oder greifen auf fragwürdige Gratis-Anbieter zurück. Das macht anfällig für Datenschutz- und Security-Risiken. Dieser Webcast am 27. September zeigt mit Live-Demonstration, wie der Einsatz von E-Mail-Verschlüsselung und sicheren Datenräumen zum File Sharing leicht von der Hand gehen kann.

Mehr09

- Security

- Bedrohungen / Schwachstellen

Wie Sie mit dem Management von Privilegien den Anforderungen von Cyberversicherungen gerecht werden

Cyberversicherungen erhöhen ihre Tarife und Prämien deutlich, in manchen Fällen verlieren Unternehmen mit hohem Risiko sogar ihren Versicherungsschutz. Wie Sie dem mit einer wirksamen Kontrolle von Zugriffsrechten entgegenwirken können, erfahren Sie in dieser Webcast-Aufzeichnung.

Mehr10

- Security

- Bedrohungen / Schwachstellen

Der Einfluss von Phishing auf Ihr Zero-Trust-Konzept

Setzen Sie in Zukunft auf eine Security-Infrastruktur mit einem Zero-Trust-Konzept? Werden Ihre E-Mail-Adressen auch als User-ID benutzt? In dieser Aufzeichnung erfahren Sie, warum und wie die E-Mail-Security in ein Zero-Trust-Konzept integriert werden muss.

Mehr10

- Security

- Bedrohungen / Schwachstellen

Wie ein Ransomware-Angriff funktioniert und Sie Ihr Unternehmen schützen können

Ransomware-Attacken sind eine der größten Bedrohungen des IT-Alltags – und werden vor allem für kleine und mittelständische Unternehmen immer gefährlicher. Erfahren Sie in diesem Webcast, wie ein Ransomware-Angriff funktioniert und wie Sie Ihr Unternehmen schützen können.

Mehr10

- Security

- Bedrohungen / Schwachstellen

Moderne Cyber-Angriffe schnellstmöglich erkennen und Schaden verhindern

Viele Angriffe von Cyber-Kriminellen lassen sich leider nicht komplett verhindern. Daher kommt es auf eine frühzeitige Erkennung solcher Angriffe an, um den möglichen Schaden zu begrenzen. In dieser Aufzeichnung erfahren Sie, wie Sie Ihr Unternehmen schützen können.

Mehr10

- Security

- Security-Lösungen

Wie DDoS-Schutz Ihre Geschäftskontinuität sicherstellt (inkl. Live-Demo)

Distributed-Denial-of-Service (DDoS) Angriffe werden immer häufiger und vielschichtiger und können Ihrem Unternehmen enormen Schaden zufügen. Mit der wachsenden Online-Verfügbarkeit von Angriffs-Tools sind die Varianten möglicher Angriffe heute größer denn je. In diesem Webcast erfahren Sie, welche Lösungen es gibt, um sich vor DDoS-Angriffen effektiv zu schützen und entsprechend vorbereitet zu sein – inklusive einer Demo!

Mehr10

- Hardware

- Remote Work

Computer für jeden Schüler – auch ohne Förderung nicht teuer für Eltern

Eine flächendeckende Ausrüstung von Schülern mit PCs ist in Deutschland leider noch nicht erreicht. Lehrer stehen dadurch vor Herausforderungen und Eltern machen sich Sorgen. Wie eine Lösung in dieser Situation aussehen könnte (Devise: „1 Computer, 3 Jahre, 20 Euro im Monat“), darüber wird in diesem Webcast diskutiert.

Mehr11

- IT-Management

- Infrastruktur Management

Cloud-Szenarien mit Infrastructure-as-Code beherrschbar machen – wie funktioniert das und was bringt es?

Beim Aufbau einer IT-Infrastruktur geht die Tendenz dazu, Hardware-Ressourcen per Software ohne einen manuellen Eingriff zusammenzustellen und zu skalieren. Eine wichtige Rolle fällt dabei dem Prinzip „Infrastructure as Code“ zu. In diesem Webcast werden die Vorteile und Herausforderungen dieses Ansatzes vorgestellt und diskutiert.

Mehr11

- Security

- Security-Lösungen

Notfallplan Cyberangriff – Was tun, wenn mich der Cyberangriff getroffen hat?

Nichts funktioniert mehr – Webshop und Emailsystem liegen lahm, alle Daten und Kontakte sind mehr abrufbar, alle schwer erarbeiteten Dateien einfach nicht mehr vorhanden. Was kann ich jetzt tun? Ein betroffenes Unternehmen berichtet: Im Webcast am 8. November erfahren Sie, wie Sie sich für den Cyberangriff-Ernstfall rüsten können.

Mehr11

- IT-Management

- Infrastruktur Management

Hybride IT-Infrastrukturen effizient managen

Die Nutzung der Cloud hat viele Vorteile. Um jedoch den Überblick über Cloud-Infrastruktur und On-Premises-IT zu behalten und den effizienten Betrieb sicherzustellen, wird eine zentrale Sicht auf alle Systeme benötigt. Worauf Sie besonders achten sollten und wie Sie hybride Infrastrukturen in den Griff bekommen, erfahren Sie in dieser Aufzeichnung.

Mehr11

- Security

- Datenschutz / Compliance / Richtlinien

Nicht in die DSGVO-Falle tappen – sensible Daten sicher intern und extern austauschen

Daten sicher auszutauschen ist eine Pflichtaufgabe für Firmen – wer hier immer noch zögert, agiert fahrlässig und riskiert zu viel. In diesem Webcast erfahren Sie, wie Sie beim Speichern, Teilen und gemeinsamen Nutzen von Dateien nicht nur Zeit sparen, sondern auch rechtliche Vorgaben und Sicherheitsanforderungen erfüllen können.

Mehr11

- Security

- Bedrohungen / Schwachstellen

Sicherer Umgang mit Dokumenten, ob E-Mail, Download oder Upload mit Zero Trust Content Disarm & Reconstruction

Bei Cyber-Angriffen wird häufig Schadcode via Dokumente in Unternehmen geschleust. Content Disarm & Reconstruction von Forcepoint erkennt „guten“ Inhalt aus einer eingehenden Datei, packt ihn in eine neue, saubere Datei und stellt diese dem User zu. In diesem Webcast erfahren Sie, wie Sie damit die Sicherheit Ihres Unternehmens verbessern können.

Mehr12

- Security

- Bedrohungen / Schwachstellen

Cyber-Security als Service – weil das Ergebnis zählt

Viele Unternehmen stehen vor der Herausforderung, Cyber-Angriffe bereits in der Entstehungsphase zu erkennen und zu stoppen – noch bevor Daten gestohlen werden und sich der Angreifer im Netzwerk festsetzt. Doch was tun, wenn dafür nicht genügend Ressourcen vorhanden sind? Eine Antwort darauf bietet dieser Webcast.

Mehr12

- IT-Management

- Infrastruktur Management

Nachhaltigkeit und Technologie: Verantwortung und Chance

Viele Unternehmen erkennen: Nachhaltigkeit wird immer wichtiger und ist mehr als nur ein Lippenbekenntnis. In diesem Webcast erfahren Sie, wie Dell Technologies und Microsoft mit dem Thema umgehen. Lernen Sie, wie auch Ihr Unternehmen davon profitieren kann!

Mehr12

- Security

- Security-Lösungen

E-Mails mit End-to-End-Verschlüsselung: Bequem und sicher

Egal, ob für Nachrichten, Dateien oder Termine, als Allroundtalent sind E-Mails im heutigen Geschäftsumfeld und Arbeitsalltag unverzichtbar. Aber so praktisch die elektronische Post auch ist, so angreifbar und risikobehaftet ist sie auch – gerade wenn ihr Inhalt eben nicht für jeden gedacht ist. In diesem Webcast zeigen wir typische, praktische Anwendungsfälle für E-Mail-Verschlüsselung in Unternehmen und Behörden – mit Live-Demos.

Mehr01

- Security

- Bedrohungen / Schwachstellen

Wie schütze ich meine Webanwendungen vor „bösen“ Bots? (inkl. Live-Demo)

Bots können im Internet nützliche Dienste erfüllen. Sie können aber auch benutzt werden, um Schaden anzurichten, etwa indem sie gezielt Webanwendungen oder direkt APIs angreifen. Wir erklären Ihnen in diesem Webcast, welche Gefahren drohen und wie Sie sich davor schützen können - mit Demo!

Mehr01

- IT-Management

- Cloud Computing

Edge 2 Cloud: Wann, warum und wo es gebraucht wird

In der modernen IT-Welt sind AI, Edge und IoT keine speziellen Produktfamilien mehr, sondern integrativer Bestandteil gesamtheitlicher Lösungen. Was genau hinter diesem Ansatz steckt, erfahren Sie in dieser Webcast-Aufzeichnung.

Mehr02

- Security

- Security-Lösungen

Das E-Mail-Postfach als Einfallstor – wie sich Ransomware effektiv vermeiden lässt

Ransomware-Angriffe stellen eine der größten Cyber-Bedrohungen für Staat, Wirtschaft und Gesellschaft dar. Sie beginnen häufig mit einer unauffälligen E-Mail, hinter der sich aber gefährliche Schadsoftware verbirgt. In diesem Webcast zeigen wir Ihnen typische Anwendungsfälle aus dem Arbeitsalltag und erklären, wie Sie die Sicherheit Ihrer Daten und Systeme effizient erhöhen können.

Mehr02

- Security

- Security-Lösungen

IT-Komplexität reduzieren – Cyberangriffe verhindern

Komplexe IT-Landschaften sind nicht nur schwierig zu verwalten, sondern erzeugen zudem Möglichkeiten, die Hacker für Angriffe ausnutzen können. Wir zeigen Ihnen in dieser Webcast-Aufzeichnung, wie Sie die Komplexität reduzieren und gleichzeitig die Sicherheit Ihres Unternehmens verbessern können.

Mehr02

- Hardware

- Storage

Kompromissloser All-Flash-Speicher für sämtliche Workloads – Modern Data Experience

Wenn Unternehmen wachsen und ihre Kapazitäten erweitern wollen, muss auch die IT-Infrastruktur mithalten, vor allem die Speichersysteme. In diesem Webcast erfahren Sie, wie ein Big Player im Maschinen- und Anlagenbau seinen Kapazitätszuwachs mit einem intelligenten System bewältigt hat, ohne damit Mehraufwand zu generieren.

Mehr03

- Security

- Security-Lösungen

Sicherer Datenaustausch – Motor für die Digitale Souveränität

Digitale Souveränität bedeutet, eigene Daten und Informationen vor unbefugten Zugriffen oder Manipulation zu schützen. Welche Rolle der sichere Datenaustausch dabei spielt und wie Sie das in Ihrem Unternehmen konkret umsetzen können, erfahren Sie in dieser Webcast-Aufzeichnung.

Mehr03

- Security

- Bedrohungen / Schwachstellen

Cyber-Sicherheits-Gefährdungen 2022 - und wie geht es jetzt weiter?

Was waren die häufigsten Cyberbedrohungen des vergangenen Jahres? Welche Schlüsse und Lehren können wir aus diesen Angriffen ziehen – und was kommt 2023 auf uns zu? Dieser Webcast zeigt Ihnen, wie Sie Cyber-Bedrohungen immer einen Schritt voraus sein können.

Mehr03

- IT-Management

- Cloud Computing

Souveräne Cloud? In der Praxis & at Scale! So erreichen Sie jetzt das Maximum an Datenhoheit

Viele Betriebe stehen unter enormem Druck, ihre Digitalisierungsziele zu erreichen, sind aber oft noch an Legacy-Systeme und teure Rechenzentren gebunden. Regulatorische Anforderungen erschweren es IT-Leitern zudem, ihre Infrastruktur in die Cloud zu heben. In diesem Webcast zeigen wir Ihnen eine Lösung für diese Probleme auf.

Mehr03

- Software

- Entwicklungssysteme und Tools

So geht sichere Softwareentwicklung – vom Code bis zur Cloud

Damit Ihre Software von der Entwicklung bis hin zur Cloud sicher ist, muss der gesamte Anwendungszyklus von Anfang bis Ende betrachtet und entsprechende Maßnahmen ergriffen werden. In dieser Aufzeichnung erfahren Sie, welche Punkte hierbei eine Rolle spielen und wie Sie die Herausforderungen in den Griff bekommen.

Mehr03

- Software

- Enterprise-Software

Keine redundanten Daten und fragmentierte Prozesse mehr – warum eine vorintegrierte Cloud-Lösung für HR- und Finanz-Prozesse die bessere Wahl ist (inkl. Live-Demo)

Historisch gewachsene Prozesse sind oft fehleranfällig, schwer zu kontrollieren und müssen oft manuell gesteuert werden. Und nach wie vor Realität im HR- und Finanzumfeld. In diesem erfahren Sie, wie Sie risikoarm die Daten und Prozesse im Personal- und Finanzwesen in die Cloud bringen können, sodass es statt vieler manueller Spreadsheets eine zentrale App für alle Mitarbeiter gibt.

Mehr03

- IT-Management

- Daten Management

Backup im Wandel – sichern Sie noch oder verwalten Sie schon?

Datenmengen wachsen, Backups sind unverzichtbar – aber die Datenflut muss auch sinnvoll verwaltet werden. Wie hat man Datensicherung und Datenmanagement im Griff, ohne dass einem die Komplexität über den Kopf wächst? In diesem Webcast erfahren Sie, wie das geht.

Mehr03

- Security

- Authentifizierung / Zugangssysteme

Risikobasierte Authentifizierung – einfach, schnell und sicher

Um Missbrauch von Daten zu verhindern, braucht es eine starke Authentifizierung. In dieser Aufzeichnung stellen wir Ihnen eine Lösung vor, die kontinuierlich Signale aus dem Kontext der Authentifizierung analysiert, damit Risiko und Vertrauen bewertet und so für Sicherheit sorgt, ohne die User zu nerven.

Mehr03

- Security

- Security-Lösungen

Passwortbasierte Angriffe – ein Blick hinter die Kulissen und was das für Ihre Passwortrichtlinien bedeutet

Beinahe täglich gibt es Meldungen über neue Ransomware-Angriffe und Datenlecks bei Unternehmen, Behörden oder gemeinnützigen Organisationen. Oft sind Passwörter die Schwachstelle. In diesem Webcast erfahren IT-Verantwortliche mehr über die typische Vorgehensweise von Hackern bei Angriffen gegen passwortgeschützte Ziele – und welche Gegenmaßnahmen man ergreifen sollte.

Mehr04

- Security

- Bedrohungen / Schwachstellen

Zero Trust - na klar! Aber was muss nun auf meine Einkaufsliste?

Traue niemanden! Als modernes Sicherheitskonzept für Zugriffe und Authentifizierung setzt sich Zero Trust immer mehr durch. Aber was benötigt man, um ein Zero-Trust-Konzept auch sinnvoll umsetzen zu können? Die Antwort finden Sie in diesem Webcast.

Mehr04

- Security

- Security-Lösungen

Sensible Daten unkompliziert austauschen – die Vorteile einer umfassenden Plattform

Wer sich mit dem Datenaustausch in Unternehmen beschäftigt, merkt schnell, dass es mit dem Versand von E-Mails allein nicht getan sein kann. Um bei sensiblen Daten auf Nummer sicher zu gehen, ist eine spezielle, aber einfach zu bedienende Plattform unerlässlich. Genau darüber informiert dieser Webcast.

Mehr04

- IT-Management

- Cloud Computing

Kubernetes mit Zero Trust absichern – so geht’s!

Die Sicherheit kann im Umfeld von Containern und Kubernetes eine Herausforderung darstellen. In diesem Webcast stellen wir Ihnen eine Lösung vor, die den gesamten Lebenszyklus der Softwareentwicklung absichern und mittels Zero-Trust -Sicherheitsmodell Kubernetes-Umgebungen sogar vor unbekannten oder ungepatchten Schwachstellen schützen kann.

Mehr05

- Security

- Security Management

Angriff von allen Seiten: DDoS-Attacken und deren Abwehr (inkl. Live-Demo)

DDoS-Attacken (Distributed Denial of Service) haben eine neue Dimension erreicht: Früher eher einfach gestrickt, geht es heute mit sogenannten Multi-Vektor-Attacken heftig zur Sache. Der Live-Webcast am 9.5. um 11 Uhr erklärt, wie Sie sich dieser Gefahr entgegenstellen, und gibt Hilfestellung für die richtige Lösung, um sich vor DDoS-Angriffen effektiv zu schützen.

Mehr05

- Security

- Security Management

Cloud Native Security – ist SHIFT-LEFT der richtige Ansatz?

Wenn bei der Softwareentwicklung die Sicherheit erst spät ins Spiel kommt, birgt das Risiken. Wie man Security dagegen schon früh in den Software-Lebenszyklus einbinden kann („Shift Left“-Prinzip) und welche Kombination von Sicherheitsprinzipien sinnvoll ist, erfahren Sie in diesem Webcast.

Mehr05

- Security

- Bedrohungen / Schwachstellen

Keine Chance für Angreifer – mit Rundum-Security von Microsoft

Cyberangriffe können auf eine Vielzahl von Wegen ablaufen. Nur wenige wissen, dass Sie Ihr Unternehmen mit Lösungen von Microsoft vor allen möglichen Cybergefahren schützen können. Welche Komponenten dazu gehören, erfahren Sie in dieser Webcast-Aufzeichnung.

Mehr05

- Security

- Security-Lösungen

Drei einfache Maßnahmen für einen sicheren Datentransfer

Um sensible Daten vor den Zugriffen unberechtigter Dritter zu schützen, kommt es nicht nur auf eine Absicherung der lokalen Dateien an: Gerade während des Datentransfers können sensible Daten schnell in falsche Hände geraten. Dabei können drei einfache Maßnahmen die Datensicherheit auf diesem Weg massiv verbessern. Wie das funktioniert, erläutert dieser on Demand-Webcast.

Mehr05

- IT-Management

- Cloud Computing

Wie erreicht man moderne Digitale Souveränität?

Cloud-Services bringen Unternehmen mehr Flexibilität, können aber auch zu Abhängigkeiten führen, die sich nachteilig auswirken können. Wie Sie solche Abhängigkeiten vermeiden, den Datenschutz achten und Ihre Digitale Souveränität wahren, erfahren Sie in dieser Webcast-Aufzeichnung.

Mehr06

- Software

- Betriebssysteme

Linux, aber sicher!

Ob Desktop, Server oder Cloud – Sicherheit und Resilienz muss für die gesamte IT-Infrastruktur geschäftskritischer Systeme gelten. Dieser Webcast zeigt, wie Sie dies mit einem konsequenten und durchgängigen Einsatz von Linux gewährleisten können.

Mehr06

- IT-Management

- Cloud Computing

IT-Modernisierung mit VMware - Einfach und souverän vom Rechenzentrum in die Cloud

Wie kann ich meine Legacy-Systemlandschaft in die Cloud migrieren, ohne die Hoheit über meine Daten zu gefährden? Im dieser Aufzeichnung zeigen wir Ihnen eine Möglichkeit, wie Sie diese Herausforderung meistern können.

Mehr06

- Software

- Open Source

Open Source: Freund oder Feind? Risikomanagement in der Open-Source-Welt

Viele Firmen und Behörden nutzen die Vorteile von Open-Source-Software bei der Entwicklung. Doch wie steht es dabei um die Sicherheit? Was sollte man gegen Angreifer tun? Wie man Risiken bei quelloffener Software erfolgreich erfassen und bewerten kann, erfahren Sie in diesem Webcast.

Mehr06

- Security

- Bedrohungen / Schwachstellen

Supply-Chain-Angriffe: Rechtzeitig und effizient vorsorgen und schnell erkennen

Warum sind Supply-Chain-Attacken so gefährlich? Wie funktionieren Sie und was können Unternehmen dagegen unternehmen? Antworten auf Fragen wie diese gibt unsere Webcast-Aufzeichnung.

Mehr06

- IT-Management

- Digitalisierung

Die Digitalisierung der Verwaltung ist ein MUSS!

In vielen Behörden herrscht bei Digitalisierung enormer Nachholbedarf: Gerade in der Verwaltung fehlen Services, die Bürger aus dem Alltag gewohnt sind. Wie lässt sich der Rückstand aufholen, und was können auch Unternehmen daraus noch lernen? Das erklärt der Webcast am 22.6. um 11 Uhr.

Mehr06

- Hardware

- Client-Systeme

Worauf es beim Konfigurieren einer leistungsstarken Workstation ankommt

Wenn es um die Analyse riesiger Datenmengen oder um die Konstruktion komplexer Bauteile geht, schlägt die Stunde von leistungsstarken Workstations. Nur mit ihnen lassen sich zum Beispiel Simulationen, fotorealistische Darstellungen und virtuelle Realitäten in bestmöglicher Qualität umsetzen. In diesem Webcast geht es darum, welche Komponenten ein solcher Power-Computer enthalten sollte.

Mehr07

- Security

- Bedrohungen / Schwachstellen

Gefahr erkannt, Gefahr gebannt! Mit Threat Intelligence Cyberangriffe abwehren

Was können Unternehmen tun, um Cyberangriffe rechtzeitig zu erkennen und abzuwehren? In diesem Webcast erfahren Sie, welche Rolle Threat Intelligence hierbei spielen kann.

Mehr07

- Security

- Bedrohungen / Schwachstellen

Besser reagieren auf Bedrohungen mit einem risikobasierten XDR-Ansatz

Bestehende Technologien zur Erkennung von Bedrohungen durch Cyber-Kriminelle inklusive der entsprechenden Reaktionen sind oft nicht so effektiv, wie sie es sein müssten. Als alternatives und noch recht junges Sicherheitskonzept taucht immer häufiger der Ansatz „XDR“ auf. In diesem Webcast können Sie erfahren, was damit gemeint ist und welche Vorteile dieses Konzept hat.

Mehr07

- Security

- Security-Lösungen

Cloud-native Security: Wie Sie Gefahren entschärfen

Bei der Entwicklung von Cloud- und Container-Anwendungen können Sicherheitslücken entstehen. Welche Gefahren lauern und wie Sie diese entschärfen, erfahren Sie in diesem Webcast.

Mehr07

- IT-Management

- Rechenzentren

Nachhaltigkeit im Rechenzentrum: Was ist möglich, wo klemmt es?

Rechenzentren verbrauchen viel Energie. Vieles spricht dafür, ihre Effizienz zu verbessern. Susanne Nolte, Expertin des Fachmagazins iX, zeigt in dieser Aufzeichnung, an welchen Stellen Unternehmen ansetzen und wie sie von den Verbesserungen profitieren können. Sie geht aber auch darauf ein, warum es oft noch hakt.

Mehr09

- Security

- Security Management

NIS2 – was bedeutet die neue EU-Richtlinie für Ihre Cybersecurity-Strategie?

Im Dezember 2022 hat der europäische Gesetzgeber die Richtlinie „Network and Information Security 2.0“ (NIS2) verabschiedet. In diesem Webcast erfahren Sie, was darunter zu verstehen ist und was dadurch auf Ihr Unternehmen oder Ihre Behörde zukommt.

Mehr09

- IT-Management

- Infrastruktur Management

Hyperautomatisierung in SAP-Stammdatenprozessen – entscheidend für den Erfolg

Ein effizientes SAP-Stammdatenmanagement ist für leistungsstarke Betriebsabläufe unverzichtbar geworden. Doch wie behält man zunehmend größere und komplexere Datenmengen im Griff? Der Webcast am 7.9. zeigt, wie Hyperautomatisierung Ihren Prozessen auf die Sprünge hilft.

Mehr09

- Security

- Security-Lösungen

Sichere Kommunikation in der digitalen Welt – so einfach geht verschlüsselter Datenaustausch

Beim Begriff „Verschlüsselter Datenaustausch“ denken viele an komplexe Verfahren zur Sicherung von Datenübertragungen und bei der Datenspeicherung. Aus Sorge vor einer komplizierten Implementierung stellen viele Unternehmen dieses Thema häufig zurück. In diesem Webcast erfahren Sie, wie einfach und benutzerfreundlich Verschlüsselungstechnologien gestaltet sein können.

Mehr09

- IT-Management

- Infrastruktur Management

Lizenzmanagement: So umgehen Sie die häufigsten Fehler

Das Management von Softwarelizenzen im Unternehmen ist keine leichte Aufgabe. Fehler in der Planung, zu wenige oder zu viele Lizenzen können teuer werden. In diesem Webcast zeigen wir auf, worauf Sie achten sollten und wie Sie mit Microsoft 365 Probleme vermeiden können.

Mehr09

- Security

- Security Management

Anonymisierung sensibler Daten im IT-Betrieb - Grundschutz für Dumps, Logs und Traces

Beim täglichen Betrieb der Unternehmens-IT fallen sensible Daten an, die geschützt werden müssen. Welche rechtlichen Aspekte dabei eine Rolle spielen und welche technischen Herausforderungen es zu beachten gilt, erfahren Sie in dieser Webcast-Aufzeichnung.

Mehr10

- IT-Management

- Daten Management

Notfall Cyberangriff: Reicht eine Bedrohungsabwehr aus oder braucht es eine Strategie zur Cyber-Resilienz?

Ein Szenario wie in einem Alptraum: Webshop und E-Mail-System liegen lahm, Daten und Kontakte sind nicht mehr abrufbar, alle Dateien sind weg. Was ist schiefgelaufen? In diesem Webcast sprechen wir darüber, ob eine reine Bedrohungsabwehr noch ausreicht oder ob man viel eher zu einer Strategie der Cyber-Resilienz übergehen muss.

Mehr10

- Software

- Machine Learning / KI

So kann auch Ihr Unternehmen von KI profitieren

Künstliche Intelligenz ist ein Thema, das derzeit heiß diskutiert wird. Erfahren Sie in diesem Webcast anhand von praxisnahen Beispielen, in welchen Bereichen KI Ihrem Unternehmen helfen kann.

Mehr10

- Security

- Security-Lösungen

Datenaustausch in unsicheren Zeiten: Ende-zu-Ende-Verschlüsselung als Schutz vor Cyberangriffen

Verschlüsselung schützt nicht nur Ihre Daten vor unbefugtem Zugriff. Sie kann auch verhindern, dass Hacker Malware in Ihr Unternehmen einschleusen und so einen Angriff starten. Mehr dazu erfahren Sie in diesem Webcast.

Mehr10

- Software

- Machine Learning / KI

Künstliche Intelligenz digital souverän und sicher nutzen

Sie planen den Einsatz künstlicher Intelligenz in Ihren Prozessen oder wollen sogar ein eigenes KI-Modell trainieren – aber können Sie dies mit Ihren Anforderungen an Datenschutz und Datensicherheit vereinbaren? Erfahren Sie im Live-Webcast, wie Sie einen sicheren und digital souveränen Betrieb Ihrer KI-Anwendung im deutschen Rechtsraum umsetzen und eine vertrauenswürdige Grundlage für KI-Dienste in Ihrer Organisation schaffen.

Mehr11

- Software

- Machine Learning / KI

KI für KMU: Erfolgreiche Integration und rechtliche Compliance in der Cloud-Ära

Der Einsatz künstlicher Intelligenz verspricht gewaltiges Wachstum und neue Möglichkeiten. Doch er birgt auch Gefahren – gerade was Datenschutz anbelangt. Dieser Webcast zeigt Chancen und Risiken des KI-Einsatzes im Unternehmen auf.

Mehr11

- Software

- Machine Learning / KI

Effizientere Softwareentwicklung dank Low Code und KI

Künstliche Intelligenz – das ist aktuell einer der wichtigsten Trends für Unternehmen. In dieser Aufzeichnung zeigen wir Ihnen, wie KI bei der Entwicklung von Software bereits heute eingesetzt werden kann, wie Unternehmen davon profitieren und wo die Reise hingeht.

Mehr11

- Software

- Machine Learning / KI

KI in der Cybersecurity: Gefahren und Chancen

KI und insbesondere Chatbots wie ChatGPT bergen eine immense Gefahr für herkömmliche Cybersecurity. Richtig eingesetzt können sie aber auch wertvolle Werkzeuge im Kampf gegen Cyberattacken sein. Dieser Webcast schildert, wie das funktioniert.

Mehr11

- Security

- Security Management

So geht Vaultless Secrets Management

Wer mit DevOps arbeitet steht oft vor der gewaltigen Herausforderung, trotz regelmäßiger automatisierter Deployments verwendete „Secrets“, Zertifikate, Schlüssel und vieles mehr hinreichend zu verwalten und zu schützen. Wie das gelingen kann, demonstriert dieser Webcast.

Mehr11

- IT-Management

- Infrastruktur Management

So managen Sie Kubernetes in Multi-Cloud-Umgebungen – flexibel, effizient, sicher

Der Einsatz von Kubernetes ermöglicht hohe Flexibilität in Cloud-Szenarien. Doch der Einsatz dynamischer, containerisierter Umgebungen kann Sicherheit und Datensicherung vor gewaltige Herausforderungen stellen. Wie Sie diese bewältigen, erklärt dieser Webcast anhand von Best Practices und Demonstrationen.

Mehr11

- Security

- Security Management

Sichere Nutzung von ChatGPT und anderen generativen KI-Tools

Viele Unternehmen befassen sich mit der Frage, wie sie KI-Tools wie ChatGPT nutzen können. Sie denken dabei nicht daran, dass damit auch potenzielle Gefahren verbunden sind. Worauf Sie achten sollten, erfahren Sie in dieser Aufzeichnung.

Mehr12

- Security

- Firewall, VPN & IDS

Die Remote Access Challenge – Hat VPN ausgedient?

Remote-Work und Fernzugriffslösungen via VPN nehmen zu - und werden zunehmend ein beliebtes Ziel für Cyberangriffe. Herkömmliche VPN-Netzwerke sind diesen Attacken meist nicht gewachsen. Zero-Trust-Netzwerke schaffen hier Abhilfe, ohne das IT-seitig Komplexität oder Verwaltungsaufwand zunehmen.

Mehr12

- IT-Management

- Infrastruktur Management

Modellprojekt: IT-Ersthelfer von heute als IT-Fachkräfte von morgen – Kooperationspartner gesucht!

Wenn Schulen keine eigenen IT-Admins haben, kosten technische Probleme wertvolle Unterrichtszeit. Ein bundesweites Modellprojekt, bei dem Schüler zu IT-Ersthelfern ausgebildet werden, soll hier Abhilfe schaffen. Gesucht werden jetzt IT-Unternehmen, die bei diesem Projekt mitmachen wollen. Mehr dazu in diesem Webcast.

Mehr12

- Software

- Entwicklungssysteme und Tools

Softwareentwicklung in Deutschland: Status Quo und Herausforderungen

Unternehmen, die im digitalen Zeitalter erfolgreich sein wollen, müssen ihre Softwareentwicklungsprozesse optimieren. Worauf Ihr Unternehmen achten sollte und wo Sie mit Verbesserungen ansetzen und schnelle Ergebnisse erzielen können, erfahren Sie in dieser Aufzeichnung.

Mehr12

- Security

- Security Management

Sind APIs das neue Einfallstor für Angreifer? Wie kann man APIs effektiv absichern?

Haben Sie einen umfassenden Überblick über alle Ihre APIs? Als kleine Code-Schnipsel und Verbindungsstücke sind sie beim Programmieren von Anwendungen äußerst beliebt. Viele von ihnen weisen aber versteckte Schwachstellen auf, was den immensen Anstieg der Angriffe auf APIs erklärt. In diesem Webcast erfahren Sie, wie Sie API-Probleme erkennen, effektiv angehen und somit Ihr Unternehmen schützen können.

Mehr01

- IT-Management

- Infrastruktur Management

Disaster Recovery mit Plan – So sichern Sie Ihren Geschäftsbetrieb

In einem Notfall müssen Sie die Handlungsfähigkeit Ihres Unternehmens sicher- oder so schnell wie möglich wiederherstellen und Verluste gering halten. Das geht nicht ohne einen Disaster-Recovery-Plan. In dieser Aufzeichnung erfahren Sie, wie Sie sich für den Ernstfall vorbereiten.

Mehr01

- Security

- Bedrohungen / Schwachstellen

Key Security as a Service? So geht’s!

Verschlüsseln ist einfach, aber wie schützen wir unsere Schlüssel? Im Webcast am 23.1. erfahren Sie, wie Sie eine sauber implementierte, starke Verschlüsselung mit CipherTrust Data Security Platform as a Service flexibel und nach Ihren Bedürfnissen erzielen.

Mehr01

- Security

- Bedrohungen / Schwachstellen

Die neue Generation von Web-DDoS-Attacken – sind Sie vorbereitet?

Man kann schon fast von einem Tsunami sprechen: Eine Welle neuer und wirksamer Web-DDoS-Angriffe hat zuletzt viele Unternehmen auf der ganzen Welt überwältigt und außer Gefecht gesetzt. In diesem Webcast erfahren Sie, wie Sie Ihre Anwendungen und Applikationen davor schützen können.

Mehr02

- Security

- Authentifizierung / Zugangssysteme

Neue Anforderungen von Google – so kommen Mailings auch nach dem 1. Februar 2024 an

Im Kampf gegen betrügerische Mails erhöhen Google und Yahoo mit neuen technischen Maßnahmen die Standards. Sie betreffen Unternehmen, die beispielsweise Newsletter an Personen mit entsprechendem Mail-Konto versenden. Im dieser Aufzeichnung erfahren Sie, was zu tun ist, damit Ihre Mails nicht geblockt werden.

Mehr02

- Security

- Bedrohungen / Schwachstellen

Meine hybride Identität wurde gehackt – was nun?

Die Cloud gilt als zusätzliche Security-Maßnahme. Doch was ist, wenn diese selbst kompromittiert wurde? Der Webcast am 27. Februar zeigt, wie Sie ihre hybride Identität schnellstmöglich wieder herstellen und welche Sicherheitsmaßnahmen Sie bereits im Vorfeld treffen können.

Mehr03

- Software

- Machine Learning / KI

KI-Nutzung und Datenanalysen: Beispiele zum erfolgreichen Einsatz in Unternehmen

Fragen von einem Chatbot beantworten lassen, Daten aus Dokumenten zusammenführen, Anomalien in der Fertigung erkennen oder Angebote vergleichen – mit KI können Unternehmen und Behörden ihre Produktivität steigern und Mitarbeiter entlasten. Dieser Webcast erklärt anhand realer Projekte, wie Datenanalysen und künstliche Intelligenz den Arbeitsalltag in Betrieben verändert und erleichtert haben.

Mehr03

- Security

- Bedrohungen / Schwachstellen

Sicherheitslücken im Visier: Cloud-Risiken entdecken

Hacker greifen zunehmend in der Cloud laufende Geschäftsprozesse an. Sie nutzen dabei vorhandene Sicherheitslücken aus, die von Unternehmen nicht rechtzeitig erkannt und beseitigt werden. In diesem Webcast zeigen wir Ihnen, wie automatisierte Tests hier helfen können.

Mehr03

- IT-Management

- Daten Management

Wohin mit den Daten – neue Herausforderungen für den Mittelstand

Größere Workloads durch neue Technologien wie KI und steigende Security-Ansprüche stellen KMUs vor große Herausforderung bei der Sicherung ihrer Daten. Der Webcast am 21.3. erklärt, wie Sie diese meistern und gleichzeitig die Kosten im Griff behalten.

Mehr04

- IT-Management

- Infrastruktur Management

Smart City – mit VR die Stadt von morgen erkunden

Unsere Städte sollen grüner, effizienter und smarter werden – doch was verbirgt sich wirklich hinter dem Versprechen der „Smart City“? In diesem Webcast können Sie in eine virtuelle Welt eintauchen und hautnah erleben, wie „Smart Parking“ und „Smart Lighting“ die Stadt von morgen lebenswerter machen.

Mehr04

- Software

- Machine Learning / KI

Generative KI unter eigener Kontrolle - Methoden, Modelle und Werkzeuge im Überblick