Security: IT-Sicherheit und Datenschutz im Unternehmen gewährleisten

Studien und Statistiken des BSI zur Security zeigen zweifelsfrei: Cyber-Angriffe nehmen zu und richten in Unternehmen erheblichen Schaden an. Dabei sind längst nicht nur große Firmen betroffen, sondern viele Attacken richten sich gegen mittelständische und kleine Unternehmen. Bedrohungen durch

- Viren,

- Malware,

- Ransomware

- und Phishing

betreffen jeden Geschäftsbetrieb, quer durch alle Branchen. Hacker nehmen immer wieder neue Schwachstellen der IT ins Visier. Diese kontinuierlich zu erkennen und zu beheben, gehört zu den wichtigsten, gesetzlich vorgeschriebenen Aufgaben des Managements und der IT-Abteilung. Unsere Webcasts, Whitepaper, eBooks und Themen-Specials vermitteln Ihnen das Know-how, das Sie zur Abwehr von Cyber-Attacken benötigen. Ob es um ganz konkrete Security-Lösungen geht, um Strategien und Konzepte im Security Management oder um Datenrettung/Recovery nach einem Angriff: Sie erfahren von Experten, wie Sie die IT-Security in Ihrem Unternehmen optimal gestalten.

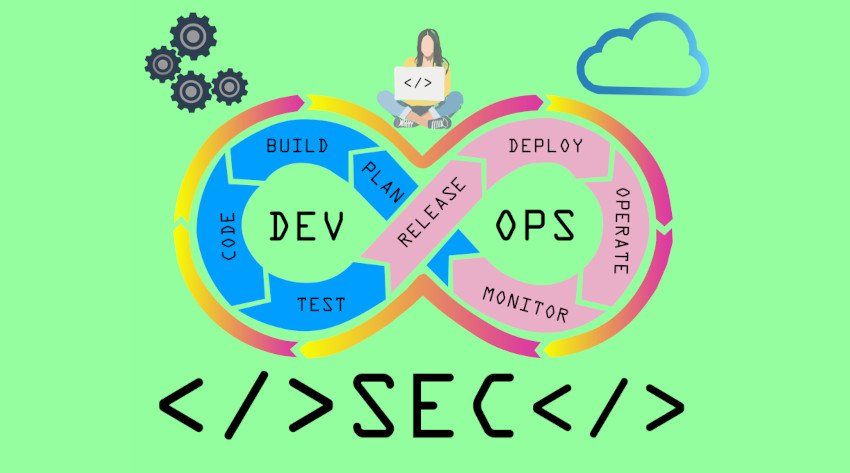

Risiken minimieren beginnt mit dem richtigen IT-Sicherheitsmanagement

IT-Security umfasst viele Aspekte, technisch wie organisatorisch. Am Anfang steht immer die Definition der Schutzziele und die Ausarbeitung eines Sicherheitskonzepts – diese Aufgabe ist Sache der Geschäftsleitung, die mit Unterstützung von IT-Fachleuten die Rahmenbedingungen festlegt. Das fortlaufende Security-Management umfasst die

- Kontrolle,

- Prozessoptimierung

- und Steuerung

der Sicherheitsmaßnahmen. Erfolgsentscheidend ist die Kenntnis von neuesten Hacker-Methoden: Es gilt, den Angreifern immer einen Schritt voraus zu sein und Bedrohungen rechtzeitig zu erkennen. Best Practices („Wie haben andere das Sicherheitsproblem XY gelöst?“) und die Vorstellung neuer Tools gegen Cyber-Attacken helfen Ihnen, am Ball zu bleiben. Erfahren Sie aus erster Hand von Security-Managern und Lösungsanbietern, wie Erfolgsstrategien in der IT-Sicherheit aussehen und wie Sie Herausforderungen wie das zunehmend mobile Arbeiten bewältigen.

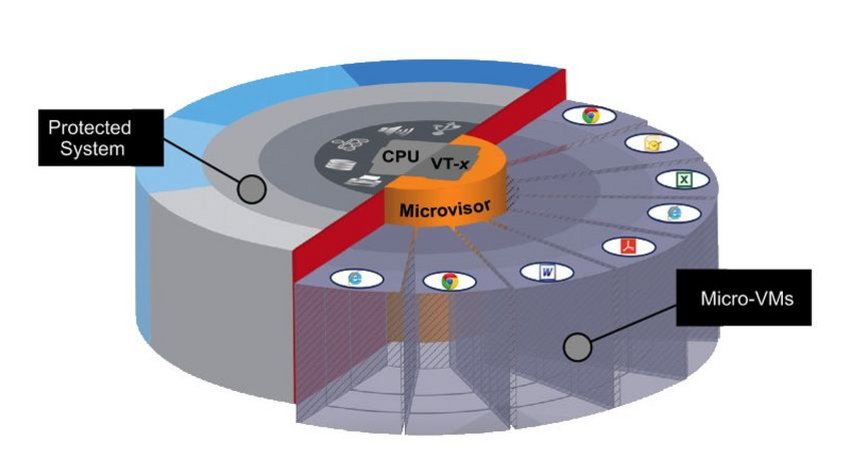

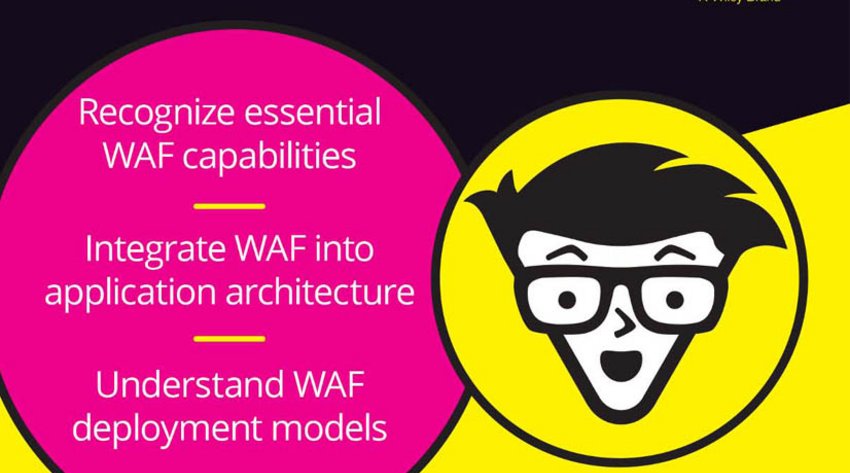

Schlagkräftige Schutzmaßnahmen der Security: Authentifizierung, Firewall & Co.

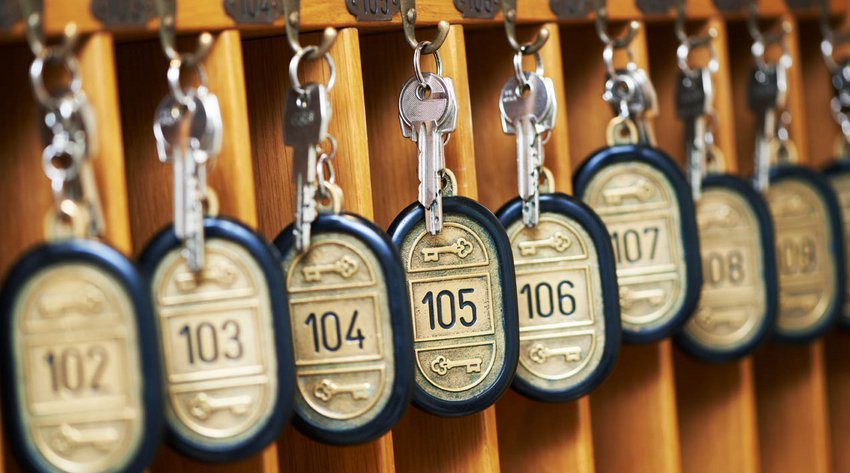

Die effektive Zugangskontrolle zum firmeninternen Netzwerk oder der Zugriffsschutz auf Daten in der Cloud spielt eine Schlüsselrolle in der IT-Sicherheit. Hier gibt es oft Schlupflöcher, die Hacker relativ einfach ausnutzen können. Richtig aufgesetzte Authentifizierungs- und Zugangssysteme bilden die erste Abwehrreihe gegen Fremdzugriffe. Dabei rücken u. a. folgende Themen in den Fokus:

- >Zwei- oder Multi-Faktor-Authentifizierung

- Rechtevergabe und -verwaltung

- Identity- und Access-Management-Systeme

- Passwortsicherheit

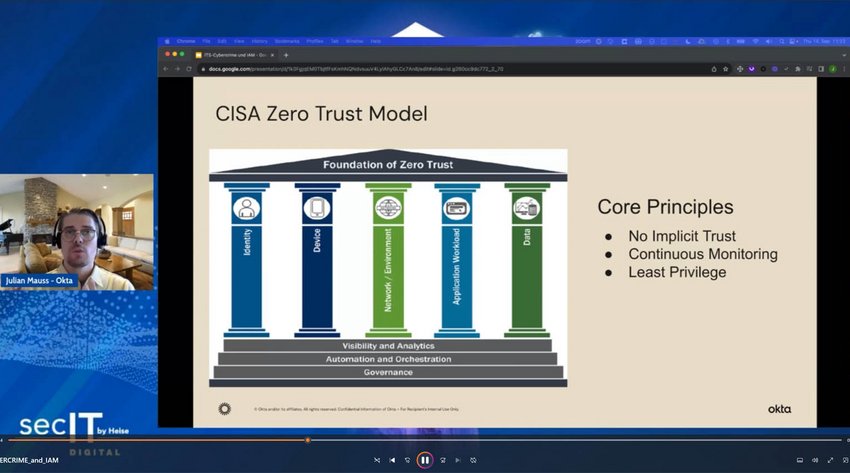

- Zero-Trust-Ansatz

Die Abwehr von Ransomware durch eine leistungsfähige Firewall sowie die Absicherung von Verbindungen durch ein VPN sind weitere zentrale Bausteine der Security, über die wir Sie umfassend informieren.

Datenschutz im Kontext gesetzlicher Vorgaben: DSGVO erfüllen

Neben der Netzwerk-Security gewährleisten weitere Maßnahme den Datenschutz gemäß der DSGVO und anderer IT-Compliance-Vorgaben. Selbst Soloselbständige sind hier gefordert, Kundendaten vor Diebstahl und Manipulation zu schützen. Dabei ist nicht immer klar, welche Daten überhaupt betroffen sind und welche Maßnahmen getroffen werden müssen, um unberechtigte Zugriffe zu verhindern. Wie und wo dürfen Daten gespeichert werden, wann ist eine Verschlüsselung erforderlich und welche Standards sind zu erfüllen? Diese und viele weitere Fragen beantworten unsere Themenseiten, eBooks, Whitepapers und Webcasts. Informieren Sie sich auch, wie Sie Datenverlusten vorbeugen und im Fall des Falles eine Datenrettung durchführen.

Mit unseren beiden Newslettern bleiben Sie immer auf dem Laufenden. Registrieren Sie sich jetzt!

Weniger