Cyberkriminelle nutzen zunehmend Phishing und Social Engineering, um an Zugangsdaten zu gelangen und Accounts zu übernehmen. Ein nachhaltiges Sicherheitskonzept muss dieser Gefahr Rechnung tragen. Welche Rolle das Identity and Access Management (IAM) dabei spielt, das erfahren Sie in diesem Webinar.

Der Mensch ist häufig das schwächste Glied in der Cybersecurity-Verteidigungskette. Angreifer versuchen, über Phishing-Mails und Social Engineering an Zugangsdaten zu gelange oder Anwender zur Ausführung von Schadcode zu verleiten. Je nach Statistik gehen 70 bis 90 Prozent aller erfolgreichen Cybereinbrüche auf menschliche Fehler zurück. Studien des Ponemon Institute, von Verizon und Proofpoint zufolge ist in 56 Prozent der Fälle der Diebstahl von Zugangsdaten die Ursache erfolgreicher Cyberattacken, in 97 Prozent der Cyberattacken benötigen die Angreifer eine Nutzeraktion, um Malware ausführen zu können, und 74 Prozent der bösartigen Links dienen dazu, Zugangsdaten zu erbeuten.

In diesem Webinar erklärt Julian Mauss von Okta, wie die Angreifer vorgehen, und was Sie dagegen tun können.

Sie erfahren unter anderem

- Welche Rolle das Identity and Access Management (IAM) im Kampf gegen Phishing und Social Engineering spielt.

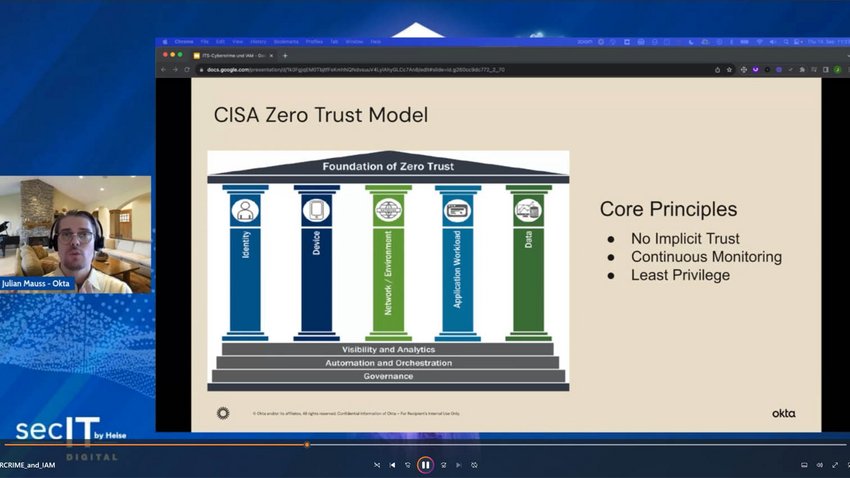

- Wie Sie IAM in ein Zero-Trust-Modell integrieren.

- Wie Sie in vier Schritten eine Identity-First-Security-Strategie entwickeln.