Neuzugänge

- Security

- Authentifizierung / Zugangssysteme

Nutzerkonten, Cloud-Zugänge und andere digitale Identitäten sind unverzichtbar, bergen aber auch Sicherheitsrisiken. Dieser Bericht, für den weltweit knapp 350 Führungskräfte im Bereich Cybersecurity befragt wurden, zeigt, wie Unternehmen die Herausforderungen im Identity-Management adressieren und welche Faktoren für den Erfolg entscheidend sind.

- Hardware

- Netzwerk-Hardware

Die Anforderungen an physische Sicherheitssysteme wachsen stetig. Unternehmen suchen nach effektiven Wegen, um Risiken frühzeitig zu erkennen, schnell zu reagieren und ihre Standorte zu sichern. In diesem Webcast geht es um die Frage, inwieweit KI in der Gebäudeüberwachung und bei der Zutrittskontrolle den entscheidenden Vorteil ausmachen kann.

- Security

- Authentifizierung / Zugangssysteme

Es gibt Themen, über die seit Jahren in der IT-Branche heiß diskutiert wird und bei denen die Aussagen von gestern überholt zu sein scheinen: Wie muss ein sicheres Passwort aussehen? In diesem Webcast erfahren Sie, warum strenge Passwortrichtlinien ein Risiko für Unternehmen darstellen können und was stattdessen heutzutage empfohlen wird.

- Security

- Authentifizierung / Zugangssysteme

Bekanntlich entstehen fast 90% der Cyber-Schäden durch Phishing über Geschäfts-E-Mails. Als Verteidigungsmaßnahme dagegen ist eine Multi-Faktor-Authentifizierung (MFA) denkbar. Aber wie gestaltet sich die Umsetzung, MFA für alle Nutzer einzuführen? Antworten darauf liefert dieser Webcast.

- Security

- Authentifizierung / Zugangssysteme

Im Zeitalter fortschrittlicher Cyber-Bedrohungen und zunehmender regulatorischer Anforderungen steht die IT-Sicherheit vor immer komplexeren Herausforderungen. Diese Webcast-Aufzeichnung bietet wertvolle Einblicke in den aktuellen Stand von Identitäten und Privilegien in der modernen IT-Security.

- Security

- Bedrohungen / Schwachstellen

Für ein Höchstmaß an digitaler Sicherheit braucht es zwei Voraussetzungen: Ohne digitale Souveränität und eine klare Funktionstrennung geht es nicht. Wir zeigen in dieser Aufzeichnung, wie ein Unternehmen das erfolgreich umgesetzt hat.

- Security

- Authentifizierung / Zugangssysteme

Seit dem Erfolg von ChatGPT ist generative KI im Mainstream angekommen. Die Einsatzmöglichkeiten sind nahezu unbegrenzt. Das gilt leider auch für Cyberkriminelle, die mit generativer KI bessere Phishing-Mails verfassen und Malware generieren können. Dieses Whitepaper zeigt, wie Sie Ihr Identity and Access Management (IAM) dagegen wappnen.

- Security

- Authentifizierung / Zugangssysteme

Cyberkriminelle nutzen zunehmend Phishing und Social Engineering, um an Zugangsdaten zu gelangen und Accounts zu übernehmen. Ein nachhaltiges Sicherheitskonzept muss dieser Gefahr Rechnung tragen. Welche Rolle das Identity and Access Management (IAM) dabei spielt, das erfahren Sie in diesem Webinar.

- Security

- Authentifizierung / Zugangssysteme

Im Kampf gegen betrügerische Mails erhöhen Google und Yahoo mit neuen technischen Maßnahmen die Standards. Sie betreffen Unternehmen, die beispielsweise Newsletter an Personen mit entsprechendem Mail-Konto versenden. Im dieser Aufzeichnung erfahren Sie, was zu tun ist, damit Ihre Mails nicht geblockt werden.

- Security

- Bedrohungen / Schwachstellen

Verschlüsseln ist einfach, aber wie schützen wir unsere Schlüssel? Im Webcast am 23.1. erfahren Sie, wie Sie eine sauber implementierte, starke Verschlüsselung mit CipherTrust Data Security Platform as a Service flexibel und nach Ihren Bedürfnissen erzielen.

- Security

- Authentifizierung / Zugangssysteme

Kunden erwarten heutzutage, dass Unternehmen bei digitalen Prozessen alle ihre Wünschen erfüllen. Vor allem, was den sicheren und einfachen Online-Zugang zu Kundenprofilen betrifft. Als Lösung hierfür kommt ein modernes Customer Identity and Access Management (CIAM) auf Webseiten infrage, um die Identität zu überprüfen und Zugriffsrechte zu regeln.

- Security

- Authentifizierung / Zugangssysteme

Dr. Heiner Genzken, Account Executive im Public Sector bei Intel, erklärt im Podcast die Bedeutung von Hybridarbeit im Jahr 2023. Er verrät außerdem, auf welche Dinge Firmen bei der konkreten Umsetzung achten müssen.

- Security

- Authentifizierung / Zugangssysteme

Um Missbrauch von Daten zu verhindern, braucht es eine starke Authentifizierung. In dieser Aufzeichnung stellen wir Ihnen eine Lösung vor, die kontinuierlich Signale aus dem Kontext der Authentifizierung analysiert, damit Risiko und Vertrauen bewertet und so für Sicherheit sorgt, ohne die User zu nerven.

- Security

- Authentifizierung / Zugangssysteme

Ein Zero-Trust-Sicherheitskonzept geht davon aus, dass kein Gerät oder Benutzer ohne Verifizierung vertrauenswürdig ist. Unternehmen dürfen niemandem automatisch vertrauen. In diesem Whitepaper wird das Grundprinzip von Zero Trust erläutert und der Vorteil dieses Ansatzes skizziert.

- Security

- Authentifizierung / Zugangssysteme

Mobiles Arbeiten gehört mittlerweile zu einem modernen Unternehmen. Der Einsatz einer soliden Multi-Faktor-Authentifizierung gewährleistet, dass Mitarbeiter flexibel auch remote arbeiten können, ohne dass Unternehmen unnötige Risiken eingehen. Wie dies einfach und dennoch sicher umsetzbar ist, erläutert dieser Webcast.

- Security

- Bedrohungen / Schwachstellen

Passwörter stellen eine Schwachstelle für die Sicherheitsarchitektur dar. Informieren Sie sich in dieser Aufzeichnung, welche Alternativen es dazu gibt und welche Rolle PKI-Zertifikate und FIDO dabei spielen.

- Security

- Authentifizierung / Zugangssysteme

In diesem Leitfaden beleuchtet das Analystenhaus IDC die Unterschiede und Gemeinsamkeiten bei der Verwaltung von Mitarbeiter- und Kundenkonten und erläutert, wie sich IT- und Sicherheitsverantwortliche auf die Zukunft der Identitätsverwaltung vorbereiten müssen.

- Security

- Security-Lösungen

Der Absicherung von Client-Systemen kommt heute eine besondere Bedeutung zu. Immer öfter befinden sich Geräte außerhalb des Firmen-Perimeters, daher muss direkt auf dem Gerät die Identität des Users überprüft werden und ob er zum Zugriff auf Unternehmensressourcen berechtigt ist. In dieser Aufzeichnung stellen wir Ihnen eine kombinierte Lösung vor, die die Sicherheitsfunktionen von Azure AD mit den Funktionen eines klassischen IAM Systems verbindet.

- Security

- Authentifizierung / Zugangssysteme

Eine Login-Box muss das richtige Gleichgewicht zwischen Benutzerfreundlichkeit, Datenschutz und Sicherheit haben. Doch wie sieht modernes Zugriffsmanagement aus? In diesem Webcast erfahren Sie, wie Sie Identitätsdaten mit einer sicherheitsorientierten Lösung absichern und damit das Vertrauen Ihrer Kunden gewinnen.

- Security

- Authentifizierung / Zugangssysteme

Cyber-Angriffe erfolgen häufig über gestohlene Kontoinformationen. Erlangt ein Hacker privilegierten Zugang, stehen ihm Tür und Tor offen und er kann massiven Schaden anrichten. Informieren Sie sich in dieser Webcast-Aufzeichnung, wie Sie dieses Problem in den Griff bekommen und ihr Unternehmen wirksam absichern können.

- Security

- Authentifizierung / Zugangssysteme

Mit Hochdruck wurden im vergangenen Jahr neue Cloud-Konten eröffnet und Homeoffice-Zugänge eingerichtet. Mit jedem Account, Nutzer und Gerät steigt jedoch die Gefahr, den Überblick zu verlieren. Warum das besonders dann gefährlich wird, wenn Mitarbeiter das Unternehmen verlassen, zeigt die vorliegende Studie von techconsult.

- Security

- Authentifizierung / Zugangssysteme

Multi-Faktor-Authentifizierung (MFA) gilt als besonders sicher, viele Unternehmen setzen sie bereits in einzelnen Bereichen ein. Doch Insellösungen erhöhen die Komplexität und schaffen Sicherheitslücken. In diesem Webcast können Sie sich von den Vorteilen einer zentralisierten Lösung überzeugen.

- Security

- Authentifizierung / Zugangssysteme

Ein umfassendes Sicherheitskonzept sollte wesentlicher Bestandteil jeder IT-Security-Strategie sein. Welche Rolle Zero Trust darin spielt und wo die Grenzen dieses Security-Frameworks liegen, das erfahren Sie im vorliegenden Whitepaper.

- Security

- Authentifizierung / Zugangssysteme

Unberechtigte Zugriffe über gekaperte Accounts stellen ein enormes Sicherheitsrisiko für Unternehmen dar. Abhilfe schafft Multi-Faktor-Authentifizierung (MFA) mit YubiKey-Sicherheitstoken. Im diesem Webcast zeigen wir (mit Demo), wie Sie damit unterschiedliche Accounts im Unternehmen absichern können.

- Security

- Authentifizierung / Zugangssysteme

Passwörter spielen nach wie vor eine wichtige Rolle in Unternehmen. Zu schwache Passwörter bedeuten eine große Gefahr, denn so kann ein Angreifer in das Unternehmensnetz gelangen und sich Zugriff auf sensible Daten verschaffen. In dieser Aufzeichnung erfahren Sie, wie Sie stärkere Passwörter durchsetzen und so für mehr Sicherheit sorgen können.

- Security

- Authentifizierung / Zugangssysteme

Sie sind es leid, ständig Mitarbeitern in Ihrem Unternehmen umständlich und langwierig Benutzerrechte zu geben bzw. zu nehmen? Im Webcast am 3. Dezember zeigen wir, wie Sie von diesen Aufgaben entbunden werden, ohne dass die Sicherheit in Ihrem Unternehmen darunter leidet.

- Security

- Authentifizierung / Zugangssysteme

Es muss noch nicht mal mit Absicht passieren, dass wichtige Firmendaten an den falschen Adressaten gelangen. Doch immer kommt es vor, dass Mitarbeiter in einer E-Mail den falschen Anhang auswählen und statt dem Angebot sensible Produktinfos auf die virtuelle Reise schicken. Besonders ärgerlich ist so etwas, wenn später herauskommt, dass eben dieser Mitarbeiter gar keinen Zugriff auf diese Daten hätte haben dürfen. Zum Glück lassen sich viele solche "Daten-Unfälle" schon im Vorfeld vermeiden.

- Security

- Authentifizierung / Zugangssysteme

Wenn Administratorrechte in falsche Hände geraten und Passwörter gestohlen werden, ist die Not groß. Denn über privilegierte Konten ist ein nahezu unbeschränkter Zugriff auf unternehmenskritischen Daten möglich. In diesem Webcast erfahren Sie, was Sie im Vorfeld gegen solche Bedrohungen tun können.

- Security

- Authentifizierung / Zugangssysteme

Passwörter sind heute ein reales Problem. Mehr Sicherheit bietet eine Multifaktor-Authentifizierung (MFA). Im dieser Webcast-Aufzeichnung erfahren Sie, wie Sie MFA erfolgreich in Ihrem Unternehmen einsetzen.

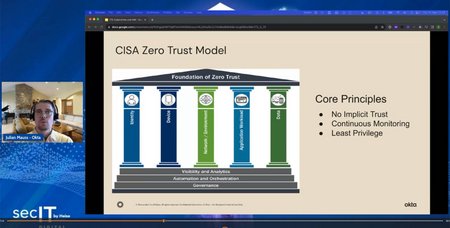

- Security

- Authentifizierung / Zugangssysteme

Herkömmliche Sicherheitskonzepte stoßen wegen der steigenden Bedeutung von Mobile- und Cloud-Lösungen an ihre Grenzen. Dann sind Zero-Trust-Methoden eine Option. In diesem Webcast sprechen wir darüber, wie eine solche IT-Security nach dem Prinzip "Null Vertrauen" funktioniert.

- Security

- Authentifizierung / Zugangssysteme

Datenpannen können jeden treffen. Sie bedeuten kostspielige Störungen des Betriebs, Renommeeverlust und und können saftige Strafen nach sich ziehen – die DSGVO lässt grüßen. Laut Gartner können Sie aber die Wahrscheinlichkeit eines derartigen Vorfalls um bis zu 60 Prozent reduzieren – mit welchen Mitteln Sie das tun können, erfahren Sie in diesem Webcast.

- Security

- Authentifizierung / Zugangssysteme

In vielen Unternehmen gibt es unzählige Anwendungen und Software-Systeme – alle mit eigenen Rechten und Rollen-Systemen. Neue Mitarbeiter einzurichten gleicht einer Sisyphos-Arbeit, die Heerscharen von IT-Leuten beschäftigt. Mit einer neuen IAM-Lösung lassen sich diese Arbeiten drastisch verkürzen sowie Kosten und Ressourcen sparen.

- Security

- Authentifizierung / Zugangssysteme

Welcher Nutzer hat welche Rechte und warum? Die Verteilung von Einzelrechten und die Re-Zertifizierung von Berechtigungen sind oft kompliziert und zeitaufwendig. Doch das muss nicht sein, wie dieser Webcast zeigt.

- Security

- Authentifizierung / Zugangssysteme

Heutzutage reicht es nicht mehr aus, einem User bei der richtigen Kombination aus E-Mail und Passwort den Zugang zu einer Webseite zu gewähren. Unternehmen müssen auch kontinuierlich überprüfen, ob es sich bei den Logins um echte Personen handelt oder nicht. Unser Webcast zeigt, was Sie gegen die Gefahr von Bot-Anmeldungen tun können.

- Security

- Authentifizierung / Zugangssysteme

Schwache, gestohlene oder geknackte Passwörter sind die Hauptursache für Sicherheitsprobleme. Eine Multi-Faktor-Authentifizierung (MFA) schützt zuverlässig vor der Ausnutzung dieser gefährlichen Lücke. Wie MFA funktioniert, welche Einsatzszenarien es gibt und wie Sie MFA einfach in Ihre IT-Umgebung integrieren können, erfahren Sie in diesem eBook.