Wer soll rein und wer nicht? Egal, ob es sich um ein Netzwerk, einen Onlineshop oder eine Videokonferenz handelt, die virtuelle Authentifizierung ist ein wichtiges Thema. Hier finden Sie hilfreiche Informationen dazu.

WenigerAuthentifizierungs-/ Zugangssysteme

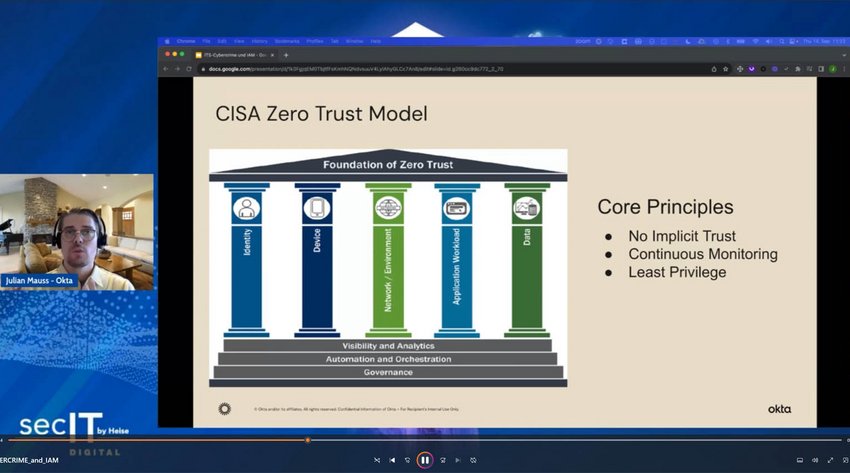

Wie Identity and Access Management hilft, Cybereinbrüche zu verhindern

Webcast-Aufzeichnung vom 1.2.2024

Webcast-Aufzeichnung vom 23.1.

Webcast-Aufzeichnung vom 23.3.2023

Webcast-Aufzeichnung vom 15.9.2022

Webcast-Aufzeichnung vom 26.7.2022

Wie künstliche Intelligenz das Identity Management revolutioniert

- Security

- Authentifizierungs-/ Zugangssysteme

Seit dem Erfolg von ChatGPT ist generative KI im Mainstream angekommen. Die Einsatzmöglichkeiten sind nahezu unbegrenzt. Das gilt leider auch für Cyberkriminelle, die mit generativer KI bessere Phishing-Mails verfassen und Malware generieren können. Dieses Whitepaper zeigt, wie Sie Ihr Identity and Access Management (IAM) dagegen wappnen.

- Security

- Authentifizierungs-/ Zugangssysteme

Cyberkriminelle nutzen zunehmend Phishing und Social Engineering, um an Zugangsdaten zu gelangen und Accounts zu übernehmen. Ein nachhaltiges Sicherheitskonzept muss dieser Gefahr Rechnung tragen. Welche Rolle das Identity and Access Management (IAM) dabei spielt, das erfahren Sie in diesem Webinar.

- Security

- Authentifizierungs-/ Zugangssysteme

Im Kampf gegen betrügerische Mails erhöhen Google und Yahoo mit neuen technischen Maßnahmen die Standards. Sie betreffen Unternehmen, die beispielsweise Newsletter an Personen mit entsprechendem Mail-Konto versenden. Im dieser Aufzeichnung erfahren Sie, was zu tun ist, damit Ihre Mails nicht geblockt werden.

- Security

- Bedrohungen / Schwachstellen

Verschlüsseln ist einfach, aber wie schützen wir unsere Schlüssel? Im Webcast am 23.1. erfahren Sie, wie Sie eine sauber implementierte, starke Verschlüsselung mit CipherTrust Data Security Platform as a Service flexibel und nach Ihren Bedürfnissen erzielen.

- Security

- Authentifizierungs-/ Zugangssysteme

Kunden erwarten heutzutage, dass Unternehmen bei digitalen Prozessen alle ihre Wünschen erfüllen. Vor allem, was den sicheren und einfachen Online-Zugang zu Kundenprofilen betrifft. Als Lösung hierfür kommt ein modernes Customer Identity and Access Management (CIAM) auf Webseiten infrage, um die Identität zu überprüfen und Zugriffsrechte zu regeln.