Eine ähnliche Angriffsoption bietet die Fernwartung. Das ist praktisch für das IT-Personal, weil es damit Einstellungen ändern oder Zustandsdaten lesen kann, etwa ob der Drucker neuen Toner benötigt. Solche webbasierten Benutzerzugänge sind eine häufig genutzte Schwachstelle von Drucksystemen aber auch von vielen anderen Geräten des Internet der Dinge, vom Router über Kühlschränke bis zur Smart-Home-Steuerung. Besonders leicht fällt der Angriff, wenn wie bei manchen Herstellern Webadressen fest in die Firmware des Geräts integriert sind und diese ohne Authentifizierung zugänglich sind.

Über das Bedienfeld des Druckers können Angreifer diese manipulieren.

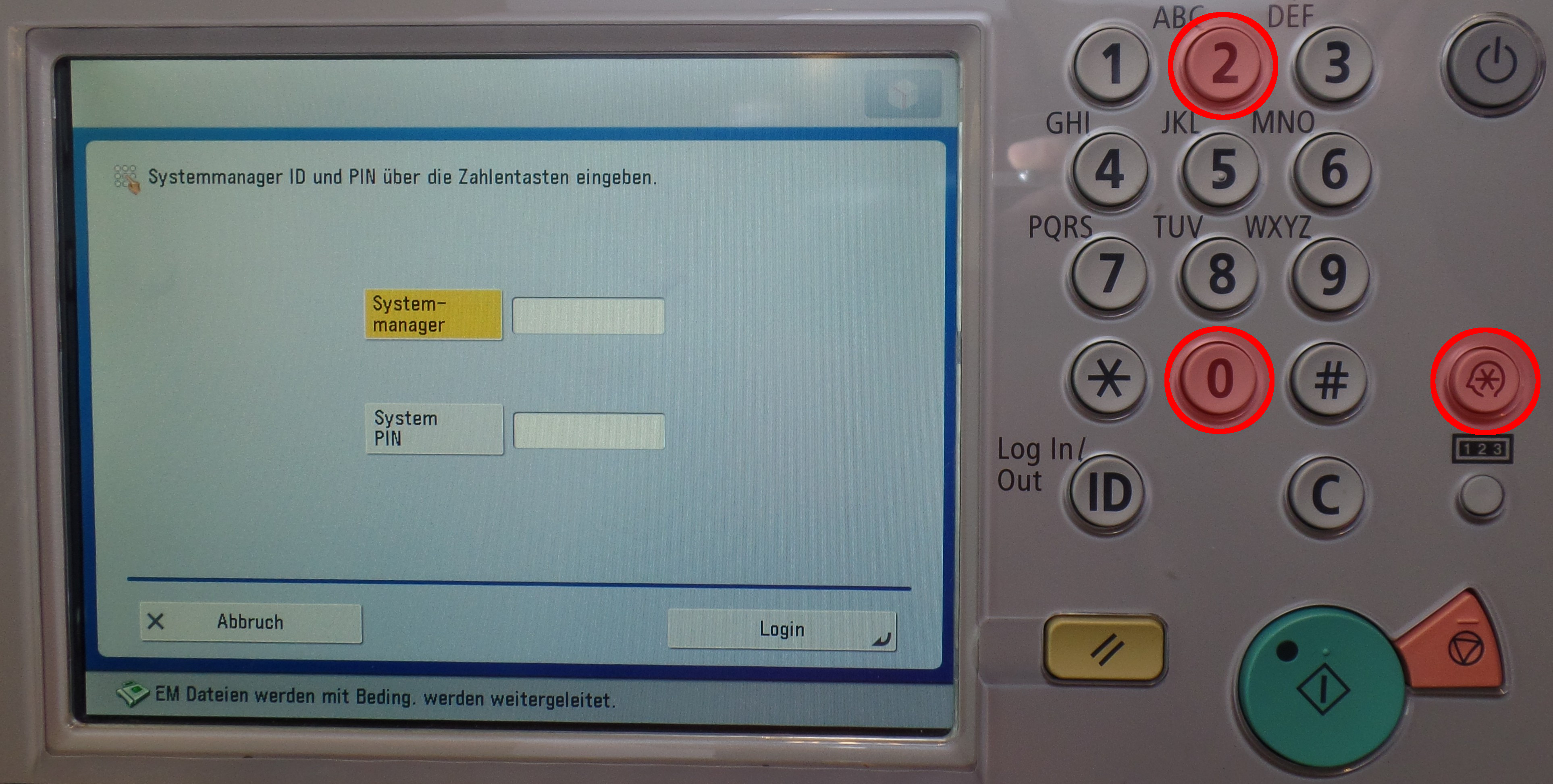

In der Regel ist für den Fernzugriff aber eine Authentifizierung mit Passwort notwendig, das allerdings im Auslieferungszustand bei allen Modellen eines Gerätetyps gleich ist, zum Beispiel „admin“ als Log-In-Name und „123456“ oder „0000“ als Passwort. Erschreckend selten machen sich die IT-Verantwortlichen die Mühe, Standardpasswörter zu ändern. „Ich sehe jeden Tag bei Kunden Drucker mit Standardpasswörtern“, sagt Stefan Schwall von HP Deutschland. Mit einer Suchmaschine wie Shodan lassen sich solche ungeschützten Geräte auffinden und in Sekundenschnelle entern – die passenden Standardpasswörter finden selbst Laien mit Leichtigkeit in öffentlich zugänglichen Listen im Internet. Auch in diesem Szenario können Hacker nun Funktionen manipulieren, etwa eine E-Mail-Weiterleitung für Scans einrichten.

Und wenn das Gerät gar nicht mit dem Internet verbunden ist? Auch dann gibt es leider keine vollständige Sicherheit. Denn Penetrationstester haben gezeigt, dass man mit Scanning-Tools lokale Netzwerke nach Drucksystemen mit offenem Webinterface durchsuchen kann. Dies wird dann von einer präparierten Webseite aufgefordert, sich mit einem anderen Proxy-Server zu verbinden und ein (mit Malware verseuchtes) Update der Firmware auszuführen. Dies gelang mehrfach.

Das alles ist natürlich nur möglich, weil solche Geräte über etliche Anschlüsse und Protokolle zur Kommunikation mit der Außenwelt verfügen. Angriffe können prinzipiell über ungeschützte USB- oder Netzwerkanschlüsse erfolgen, ebenso über Funkschnittstellen wie WLAN, Bluetooth oder NFC. Diese finden sich immer öfter, weil sich viele Mitarbeiter nicht mehr ein LAN-Kabel in den PC stöpseln, sondern viele Arbeiten am Tablet oder Smartphone erledigen. Mit Analyse-Werkzeugen, sogenannten Sniffern, wie zum Beispiel WireShark können Hacker Daten aus dem Funkverkehr zwischen Notebook und Drucksystem empfangen und analysieren. Das setzt aber voraus, dass sich die angreifende Person in der Nähe dieses Geräts befindet. Weil das oft nicht möglich ist, können auch andere schlecht geschützte Accesspoints etwa mit Standardpasswort herhalten, über die sich diese Person einloggt und von dort über das Netzwerk bis zum Drucksystem vorarbeitet.

Häufig nutzen die Eindringlinge unsichere Protokolle wie HTTP, FTP oder Telnet. Beliebte Einfallstore sind ungesicherte Ports, die sich über Port-Scanning aufspüren lassen. Hier hilft nur, diese Schnittstellen zu deaktivieren – was leider viele Administratoren versäumen.